Melindungi Desain Tertanam IoT dengan IC Keamanan

Dalam artikel ini, kami membahas beberapa ancaman keamanan utama yang harus diperhatikan saat mendesain untuk IoT, fungsi keamanan penting, dan bagaimana melindungi desain ini menjadi lebih mudah dengan kemajuan IC keamanan.

Anda bekerja keras untuk mengembangkan generasi berikutnya dari perangkat cerdas Anda yang terhubung. Ini meningkatkan kemampuan pendahulunya sambil menambahkan beberapa fitur baru. Kemudian Anda mendapatkan berita utama terbaru tentang perangkat IoT yang telah diretas. Apakah sudah terlambat untuk melindungi desain Anda?

Tidak ada kata terlambat untuk mendesain dalam keamanan—dan ini juga lebih penting dari sebelumnya. IoT menghadirkan kemudahan luar biasa dalam cara kita hidup, bekerja, dan bermain. Namun jika dibiarkan tidak terlindungi, perangkat pintar dapat memberikan titik masuk ke jaringan yang lebih besar dan data sensitif.

Dari Peniru ke Kerugian Pelanggan

Beberapa pelanggaran desain IoT lebih menarik perhatian daripada yang lain. Pemalsuan dan kloning adalah ancaman umum, yang mengakibatkan hilangnya pendapatan bagi OEM dan, seringkali, pukulan kualitas yang berdampak pada pelanggan. Memiliki suku cadang asli, atau asli, memberikan jaminan bahwa suku cadang akan berfungsi sebagaimana dimaksud dan juga membantu memastikan bahwa virus tidak akan masuk ke lingkungan. Di pabrik otomatis atau pabrik utilitas, misalnya, peralatan yang telah dirusak dapat memicu malfungsi yang menyebabkan waktu henti yang mahal, kerusakan, atau bahkan kerugian pelanggan.

Lalu ada serangan yang berpotensi membahayakan nyawa. Misalnya, pertimbangkan alat pacu jantung berkemampuan WiFi. Tahun lalu, Departemen Keamanan Dalam Negeri AS mengeluarkan peringatan peringatan bahwa peretas dapat dengan mudah mendapatkan akses ke merek defibrillator jantung implan. Menurut departemen tersebut, penyerang dengan akses jarak pendek ke produk yang dipermasalahkan dapat, ketika radio produk dihidupkan, menyuntikkan, memutar ulang, memodifikasi, dan/atau mencegat data dalam komunikasi telemetri.

Kekhawatiran lain untuk perangkat medis adalah perbaikan produk. Meskipun diizinkan oleh Administrasi Makanan dan Obat-obatan A.S., memperbarui perangkat medis dapat menimbulkan masalah. Ancaman terbesar adalah penggunaan periferal yang terbatas. Sementara proses rekondisi dapat mengembalikan periferal menjadi seperti baru, mungkin juga meniadakan sifat penggunaan terbatasnya.

IC Keamanan dengan fitur kriptografi canggih dapat melindungi node sensor IoT di pembangkit listrik dan aplikasi serupa dari ancaman keamanan.

Gambar 1. IC Keamanan dengan fitur kriptografi canggih dapat melindungi node sensor IoT di pembangkit listrik dan aplikasi serupa dari ancaman keamanan.

Kriptografi Tanpa Menjadi Ahli

Menjaga desain IoT aman dari ancaman memerlukan:

- Komunikasi yang aman dan keaslian titik akhir

- Manajemen kunci yang kuat untuk melindungi dan mengenkripsi data sensitif

- Boot aman untuk memvalidasi firmware dan bertahan dari serangan malware

- Kontrol fitur sehingga Anda dapat mengaktifkan dan menonaktifkan berbagai opsi berbasis pabrik dengan aman

IC Keamanan terus memberikan perlindungan tingkat lanjut untuk desain tertanam yang sudah ada maupun yang baru. Dan salah satu keuntungan mendesain dengan perangkat ini adalah, Anda dapat memanfaatkan fungsi kriptografi yang tangguh tanpa harus menjadi ahli kriptografi. Pendekatan berbasis perangkat lunak akan membutuhkan lebih banyak upaya pengembangan sambil memperkenalkan kerentanan yang dapat dieksploitasi oleh peretas. Mari kita lihat lebih dekat fitur-fitur utama dalam IC keamanan yang ingin Anda miliki agar desain IoT Anda tetap aman.

Teknologi Fungsi yang Tidak Dapat Dikloning Secara Fisik (PUF)

Jika Anda menginginkan perlindungan yang kuat terhadap serangan invasif dan rekayasa balik, teknologi PUF ada di sini untuk membantu. Sirkuit PUF bergantung pada karakteristik analog acak yang terjadi secara alami dari perangkat MOSFET dasar untuk menghasilkan kunci kriptografi. Karena kunci dibuat hanya saat dibutuhkan dan tidak disimpan di mana pun di dalam chip, penyerang tidak memiliki apa pun untuk dicuri. Jika penyerang mencoba untuk menyelidiki atau mengamati operasi PUF, aktivitas ini memodifikasi karakteristik sirkuit yang mendasarinya, mencegah penyerang menemukan kunci rahasia.2

PUF seperti sidik jari yang unik, membuatnya sangat berharga untuk implementasi kunci rahasia dan pribadi seperti yang digunakan oleh IC keamanan. Misalnya, kunci rahasia yang diturunkan dari PUF digunakan untuk mengenkripsi semua informasi yang disimpan dalam memori EEPROM IC keamanan. Serangan keamanan yang mengambil konten EEPROM secara definitif digagalkan karena konten dienkripsi dan kunci PUF yang diperlukan untuk dekripsi tidak dapat diekstraksi.

Algoritma Asimetris dan Simetris

Algoritma kriptografi mengunci atau membuka fungsi kriptografi seperti otentikasi, otorisasi, dan enkripsi. Ada dua jenis algoritma:simetris dan asimetris. Algoritma simetris melibatkan kunci yang bersifat pribadi antara pengirim dan penerima. Kunci bersama mereka disimpan dengan aman dan tidak pernah dibagikan dengan orang lain.

Pengirim dan penerima mengotentikasi data menggunakan kunci bersama ini, yang memberikan jaminan bahwa sumber informasi dapat dipercaya. Algoritme asimetris menggunakan satu kunci yang disimpan secara pribadi dan yang kedua bersifat publik. Data yang ditandatangani dengan kunci pribadi hanya dapat diverifikasi oleh kunci publik yang terkait.

Standar Enkripsi Lanjutan (AES)

Algoritma AES adalah algoritma simetris lebar tetap yang ideal untuk enkripsi massal. Ini mengacak dan mengganti data input berdasarkan nilai kunci input dengan cara yang dapat dibalik, menghasilkan ciphertext (informasi yang dienkripsi atau disandikan). Pesan masukan dipadatkan terlebih dahulu untuk memastikan bahwa pesan tersebut sesuai dengan jumlah “n” blok 128-bit. Setiap blok 128-bit dimasukkan ke dalam algoritma enkripsi bersama dengan kunci enkripsi.

Algoritme kemudian melakukan sejumlah putaran mengaburkan bit blok input berdasarkan jumlah bit dalam kunci enkripsi. Pengaburan terdiri dari mengacak bit data, di mana bagian dari data diganti dengan nilai dari tabel pencarian dan operasi XOR dilakukan untuk membalik bit dari 0 ke 1 berdasarkan nilai bit dalam satu set kunci bulat yang dihasilkan dari enkripsi input kunci. Untuk menguraikan data blok input asli, fungsi dekripsi AES melakukan kebalikan dari operasi dalam fungsi enkripsi menggunakan kunci enkripsi yang sama.

Tanda Tangan Digital

Elemen standar dalam kriptografi, tanda tangan digital memberi alasan kepada penerima untuk percaya bahwa pesan dibuat oleh pengirim yang dikenal dan tidak diubah saat dalam perjalanan. Dengan kata lain, kemampuan untuk menandatangani data memverifikasi bahwa perangkat dan data tersebut asli. Baik algoritma simetris dan asimetris digunakan untuk menghasilkan tanda tangan digital.

Memanfaatkan SHA dan ECDSA untuk Boot Aman

Secure Hash Algorithm (misalnya, SHA-2 atau SHA-3) menggunakan hashing, yang mengambil data dengan ukuran variabel dan memadatkannya menjadi output bit-string ukuran tetap. Misalnya, dengan SHA-256, output hash memiliki panjang 256 bit. Elliptic Curve Digital Signature Algorithm (ECDSA) memungkinkan komunikasi tepercaya dengan menghasilkan tanda tangan digital untuk pesan input berdasarkan kunci pribadi. Kunci publik secara matematis terkait dengan kunci pribadi dan disediakan serta digunakan oleh orang lain untuk memverifikasi keaslian komunikator.

Bersama-sama, SHA-256 dan ECDSA menyediakan fitur yang memungkinkan boot aman dari prosesor host sebagai berikut. Dalam lingkungan pengembangan OEM, hash SHA-256 dihitung melalui file firmware yang akhirnya dieksekusi oleh mikrokontroler. Nilai hash ini kemudian ditandatangani oleh ECDSA dengan kunci pribadi yang berada dan dijaga dalam batas-batas lingkungan pengembangan.

Firmware dan tanda tangan ECDSA kemudian disimpan di aplikasi akhir, misalnya di memori flash. Selain itu, pada aplikasi akhir, mikrokontroler menyimpan kunci publik ECDSA untuk memverifikasi bahwa firmware tersebut asli dan tidak dimodifikasi sebelum dieksekusi, yaitu, proses boot yang aman. Untuk melakukan verifikasi ini, mikrokontroler akan menghitung hash SHA-256 melalui firmware yang disimpan dan kemudian menggunakan nilai hash ini dan kunci publik yang disimpan untuk melakukan operasi verifikasi pada tanda tangan ECDSA. Jika verifikasi lolos, mikro dapat mempercayai dan menjalankan firmware.

IC keamanan tingkat lanjut kini dirancang dengan fitur keamanan bawaan ini. Koprosesor kriptografi yang hemat daya memberikan pilihan yang baik untuk desain yang sudah ada maupun yang baru. Salah satu keuntungannya adalah koprosesor dapat melepaskan mikroprosesor host (tidak aman) dari pengelolaan kriptografi kompleks dan penyimpanan kunci yang aman. Dengan mengkonsumsi sedikit daya, perangkat ini bekerja dengan baik untuk desain IoT bertenaga baterai.

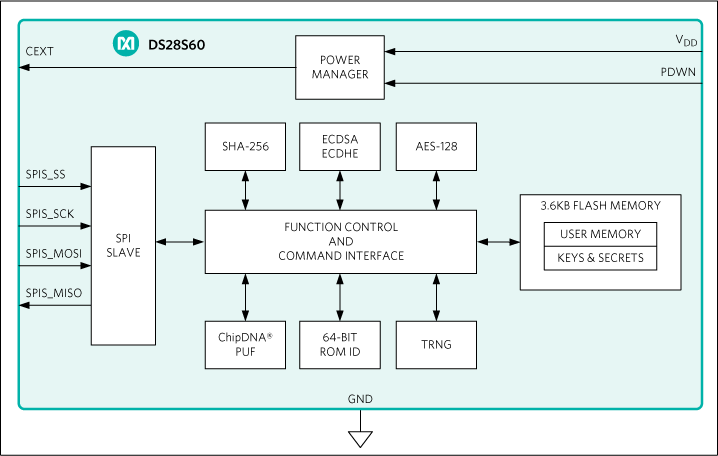

Contoh koprosesor kriptografi tersebut adalah DS28S60 berdaya rendah, yang menampilkan teknologi PUF, antarmuka SPI 20MHz berkecepatan tinggi untuk throughput cepat operasi keamanan, tanda tangan digital berbasis SHA-256 dan tanda tangan ECDSA-P256 dan verifikasi untuk boot aman, dan pertukaran kunci bawaan untuk enkripsi ujung ke ujung.

Gambar 2. DS28S60 diagram blok yang disederhanakan

Ringkasan

Karena desain yang disematkan, termasuk node sensor IoT bertenaga baterai, menjadi lebih meresap dalam kehidupan kita sehari-hari, penting untuk memastikan bahwa mereka terlindungi dari ancaman keamanan. IC keamanan saat ini terintegrasi dengan serangkaian fungsi kriptografi yang memudahkan untuk melindungi desain ini tanpa harus menjadi ahli kriptografi.

Artikel ini ditulis bersama oleh Zia Sardar dan Nathan Sharp, juga dari Maxim Integrated.

Artikel Industri adalah bentuk konten yang memungkinkan mitra industri untuk berbagi berita, pesan, dan teknologi yang bermanfaat dengan pembaca All About Circuits dengan cara yang tidak sesuai dengan konten editorial. Semua Artikel Industri tunduk pada pedoman editorial yang ketat dengan tujuan menawarkan kepada pembaca berita, keahlian teknis, atau cerita yang bermanfaat. Sudut pandang dan pendapat yang diungkapkan dalam Artikel Industri adalah dari mitra dan belum tentu dari All About Circuits atau penulisnya.