Contoh Mengamankan AI Dalam Kabin menggunakan TEE pada SoC FPGA Aman

Artikel ini membahas lingkungan eksekusi tepercaya — sudah digunakan di berbagai perangkat yang terhubung — dengan menunjukkan bagaimana penggunaan TEE dan SoC FPGA dapat bekerja di dalam kendaraan kabin AI.

Bagian I artikel ini, Trusted Execution Environments (TEEs) in Connected Cars, membahas bahwa meskipun Trusted Execution Environment (TEE) banyak digunakan pada ponsel dan perangkat terhubung lainnya untuk mengamankan fungsi penting, adopsi di kendaraan terhubung rendah. Kurangnya TEE dapat menciptakan kerentanan sistem. Di Bagian II kita akan menggunakan AI dalam kabin sebagai contoh aplikasi, dan membahas bagaimana TEE dan FPGA SoC modern dapat menjadi platform amannya.

Sistem AI Dalam Kabin Tipikal

AI dalam kabin adalah bagian dari sistem bantuan pengemudi canggih (ADAS) dan, pada kenyataannya, lebih populer digunakan daripada mengemudi secara otonom. AI dalam kabin memanfaatkan kamera atau sensor lain untuk memberikan panduan keselamatan kontekstual kepada pengemudi dan penumpang, atau memberikan opsi seperti suara, isyarat untuk mengontrol kendaraan. Misalnya, kamera menghadap ke dalam mahir memantau pengemudi truk untuk mendeteksi mabuk, gangguan, kantuk, dan kelelahan untuk memperingatkan pengemudi dan mencegah kecelakaan. Ini saat ini banyak digunakan di kendaraan komersial dan truk. Teknologi yang sama mulai merambah kendaraan konsumen untuk mengamati perilaku terkait pengemudi untuk tujuan keselamatan. Kamera bertenaga AI juga dapat memperingatkan saat anak-anak dan hewan peliharaan tertinggal di dalam kendaraan untuk menghindari kematian akibat panas.

Sistem dalam kabin yang khas memantau perilaku pengemudi, memeriksa apakah penumpang mengenakan sabuk pengaman dan dapat dilatih untuk melacak objek yang menarik seperti ponsel, gantungan kunci, kursi bayi, dll. Sistem ini perlu menyelesaikan banyak fungsi termasuk rantai sinyal video berbasis pembelajaran mesin , komunikasi dengan ECU lain seperti ADAS pusat atau sistem infotainment, dan mendukung peningkatan firmware.

Itu juga dapat melakukan deteksi titik buta — kaca spion samping yang ditambah dengan kamera faktor bentuk kecil dapat digunakan untuk menjalankan algoritme ML untuk melihat kendaraan di titik buta pengemudi. Selain itu, ia dapat membongkar pemrosesan seperti autentikasi jaringan dalam kendaraan (IVN) dari ADAS pusat.

Contoh Perangkat Keras yang Diperkeras

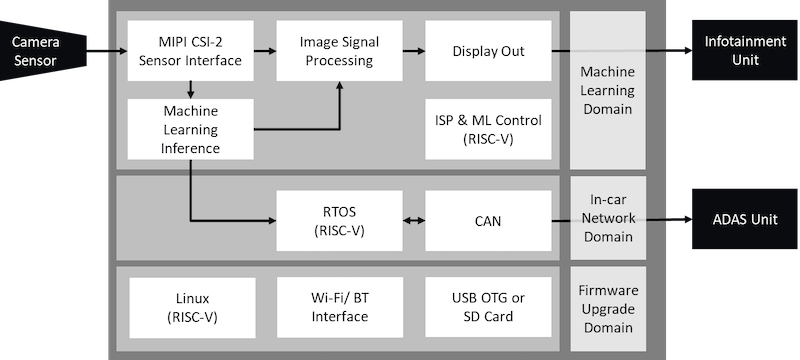

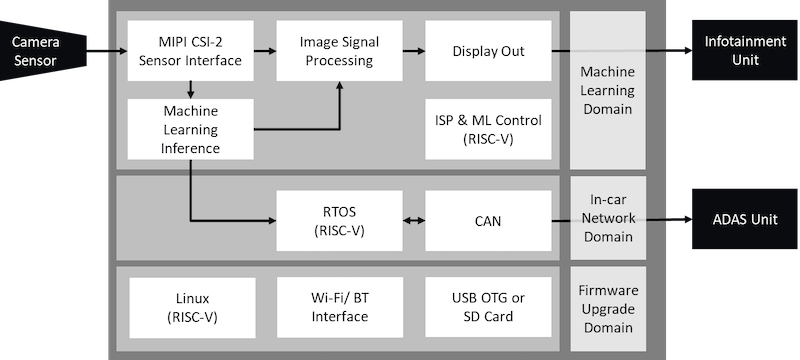

Microchip's PolarFire SoC FPGA adalah contoh perangkat keras yang dapat mendukung fungsi terkonsolidasi semacam ini, sistem kritis-campuran. Ini memungkinkan aplikasi AI dalam kabin dengan inferensi efisien pada struktur FPGA dan subsistem mikroprosesor untuk menjalankan tugas kontrol dan pemantauan. Mendukung RTOS deterministik bersama dengan Linux yang kaya pada prosesor RISC-V quad-core yang sangat hemat daya (lihat Gambar 1).

Gambar 1. Platform AI Dalam Kabin SoC PolarFire. Inferensi ML berjalan pada fabric FPGA. RISC-V SoC menghosting fungsi kontrol dan pemantauan.

Untuk memperkuat perangkat keras, PolarFire SoC memiliki langkah-langkah keamanan built-in yang mencakup dukungan tamperproof plus penanggulangan differential-power-analysis (DPA). Ini melindungi chip terhadap eksploitasi saluran samping yang ditujukan untuk mengekstraksi bitstream dan dengan demikian mencegah kloning. Dengan menggunakan infrastruktur pemrograman yang aman, pembuat mobil memiliki kendali penuh atas jumlah FPGA yang dapat diprogram, sehingga melindungi dari overbuilding. SoC PolarFire juga mendukung boot aman menggunakan memori flash booting aman 128-kB yang diaktifkan SECDED.

Model Inferensi AI dan Aset Data Berharga Lainnya Harus Dilindungi

Pada sistem ini, aset data berharga meliputi:

- IVN – akses yang tidak diinginkan ke IVN (“CAN bus”) dapat memungkinkan musuh mengambil alih kendaraan

- Informasi identitas pribadi (PII) pengemudi dan penumpang – PII harus disembunyikan untuk privasi konsumen

- OTA – jika kode atau data OTA rusak atau dibajak, firmware yang buruk atau berbahaya dapat disuntikkan

- Model AI – model inferensi rentan terhadap pencurian dan serangan IP

- Rahasia – Kunci dan pustaka kripto harus dilindungi untuk memastikan algoritme tanda tangan digital (DSA) dari pesan IVN

Kerahasiaan, integritas, dan ketersediaan (CIA) aset ini harus dipertimbangkan selama desain.

Permukaan serangan dan ancaman terhadap aset ini meliputi:

| Menyerang Permukaan | Eksploitasi |

| Lapisan Aplikasi dan Jaringan | Malware, buffer-overflow untuk mengeksploitasi IVN, OTA, mencuri PII |

| OS yang Kaya | OS yang kaya seperti Linux memiliki permukaan serangan yang besar. Firmware tidak bebas apa pun juga menimbulkan ketidakjelasan dan risiko. Eksploitasi dapat menjatuhkan seluruh sistem atau dapat memungkinkan musuh untuk diam-diam masuk melalui OS yang kaya untuk memanipulasi aset lain. |

| Sensor | “Model Hacking” atau “Adversarial Machine Learning” adalah ketika memori sensor dapat diakses oleh aplikasi yang tidak tepercaya, malware dapat mengganggu memori sensor, yang mengakibatkan operasi ADAS yang tidak diinginkan. |

| Sensor | “Inversion by Surrogate Model”:Ketika musuh dapat mengontrol input dan mengamati output dari model inferensi dengan kemampuan membaca dan menulis ke memori, dia dapat membuat ulang model tersebut. Dia dapat menggunakan salinan itu untuk mempelajari tren dan distribusi dalam data pelatihan atau untuk merencanakan serangan di masa mendatang. |

Contoh Lingkungan Eksekusi Tepercaya

TEE yang menyediakan keamanan demi pemisahan adalah tindakan pencegahan yang sangat baik untuk merancang model tanpa kepercayaan untuk melindungi aset data ini.

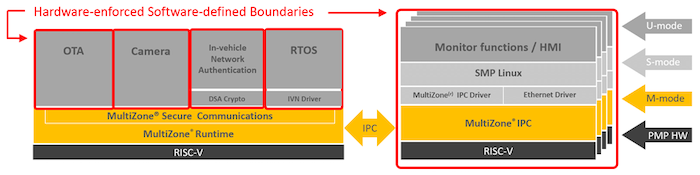

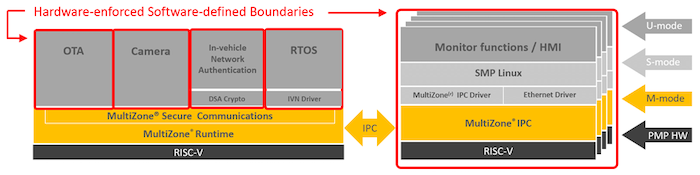

TEE yang mengambil pendekatan baru adalah MultiZone® Security dari Hex Five. Itu menggunakan primitif partisi memori:PMP "perlindungan memori fisik" yang merupakan standar pada semua RISC-V atau "unit perlindungan memori" MPU di Arm®, dan tingkat hak istimewa di CPU (mode-M dan mode-U untuk RISC- Level V, Handler, dan Thread untuk Arm®) untuk membuat beberapa wadah atau zona aman.

Konfigurasi MultiZone pada PolarFire SoC dapat terlihat seperti Gambar 2. Setiap kotak merah menunjukkan blok fungsional yang dilindungi dalam "wadah" atau "zona". Dalam setiap zona, hanya kode yang diotorisasi dan ditetapkan yang dapat mengakses wilayah memori tertentu sesuai dengan izin baca-tulis-eksekusi yang diatur oleh file kebijakan MultiZone. Penangan interupsi ditugaskan ke zona sehingga hanya berjalan dengan hak istimewa mode pengguna alih-alih mode kernel, untuk mematuhi model zero-trust.

Kelima zona tersebut adalah:

- OTA– Melindungi CIA dari kode dan data OTA

- Kamera - Mengamankan data sensor kamera

- Otentikasi IVN – Mirip dengan HSM, zona ini mengamankan kunci dan kripto untuk DSA

- RTOS – Mengontrol IVN

- Linux Enclave – Kesalahan dari Linux akan ditampung

Zona ini ditunjukkan pada Gambar 2.

Gambar 2. MultiZone menciptakan 5 "zona" di SoC PolarFire. Hanya MultiZone yang berjalan dalam mode-M yaitu CPU Ring 0 pada RISC-V. Setiap kotak merah adalah zona yang ditentukan perangkat lunak dan dipisahkan perangkat keras .

Contoh konfigurasi ini menunjukkan bagaimana TEE dan perangkat keras pendampingnya membuat platform dasar yang aman untuk aplikasi AI dalam kabin.

TEE adalah Lapisan Dasar

Postur keamanan yang baik untuk kendaraan yang terhubung minimal harus mencakup:

- Keamanan aplikasi

- Sistem Pencegahan Deteksi Intrusi (IDPS) untuk keamanan jaringan

- OTA Aman

- Lingkungan Eksekusi Tepercaya

- Perangkat keras dengan dasar keamanan bawaan, root-of-trust

Mendasarkan TEE ke kendaraan kita sangat penting, tidak berbeda dengan memiliki TEE di ponsel kita. Itu adalah jalan untuk membuat mobil kita lebih aman daripada smartphone kita.

Artikel ini ditulis bersama oleh Diptesh Nandi, dari Microchip.

Artikel Industri adalah bentuk konten yang memungkinkan mitra industri untuk berbagi berita, pesan, dan teknologi yang bermanfaat dengan pembaca All About Circuits dengan cara yang tidak sesuai dengan konten editorial. Semua Artikel Industri tunduk pada pedoman editorial yang ketat dengan tujuan menawarkan kepada pembaca berita, keahlian teknis, atau cerita yang bermanfaat. Sudut pandang dan pendapat yang diungkapkan dalam Artikel Industri adalah milik mitra dan belum tentu milik All About Circuits atau penulisnya.