Keamanan DDS dengan Cara Keras(ware) - SGX:Bagian 1 (Ringkasan)

Bagian 1 dari Multi-Bagian Seri

Melindungi lingkungan IoT industri yang sangat penting membutuhkan keamanan yang berskala dari edge ke cloud, di seluruh sistem dan pemasok. Sebagai penulis utama standar Keamanan OMG DDS, RTI telah memainkan peran utama dalam menentukan persyaratan - dan lingkungan - yang diperlukan untuk mengamankan lingkungan terdistribusi. Plugin DDS Security menyediakan mekanisme keamanan data-centric yang kuat untuk data on the wire. RTI Connext DDS Secure adalah kerangka konektivitas tepercaya yang telah terbukti yang melindungi sistem melalui keamanan yang fleksibel dan halus untuk kinerja dan efisiensi yang optimal, dari perangkat hingga cloud.

Kami menyadari, bagaimanapun, bahwa keamanan adalah masalah yang kompleks. Sementara RTI telah menciptakan keamanan tingkat tinggi dalam kerangka perangkat lunak Connext DDS, tim peneliti kami mencari area lain untuk mendorong keamanan yang lebih kuat ke IIoT. Dengan pemikiran ini, kami dengan senang hati berbagi dengan Anda beberapa pekerjaan dari RTI Research, saat mereka mengeksplorasi pendekatan keamanan yang baru dan inovatif.

Dalam seri blog ini, pakar keamanan kami Jason Upchurch melihat melampaui perangkat lunak hingga mekanisme perangkat keras yang memberikan keamanan pada sistem yang tidak dapat dipercaya tempat aplikasi penting memproses datanya. Dengan semangat mendorong amplop keamanan, ia menjelajahi Intel SGX® dalam konteks RTI Connext® DDS Micro dan Plugin Keamanan.

Jadi mari kita mulai.

Apa itu SGX dan Mengapa Penting?

SGX, atau Software Guard Extensions, adalah ekstensi dari Intel ISA (Instruction Set Architecture) yang menyediakan TEE (Trusted Execution Environment) untuk menjalankan aplikasi yang berisi data sensitif. Meskipun benar bahwa Intel ISA tidak mendominasi Industrial IoT (IIoT), namun memiliki pangsa pasar di ruang server, dan ruang server sering digabungkan ke dalam berbagai arsitektur IIoT. Lebih penting lagi, aplikasi pemrosesan data ruang server ini lebih cenderung menjadi target bernilai tinggi dari pengguna jahat, karena mereka mungkin memiliki lebih banyak akses ke data yang dilindungi daripada titik akhir IIoT tradisional. Dengan demikian, SGX dapat membantu mengamankan IIoT, atau setidaknya sebagian darinya. Mari kita jelajahi mengapa SGX penting bagi pengguna DDS dan pengembang aplikasi lain yang membutuhkan lingkungan dengan keamanan tinggi.

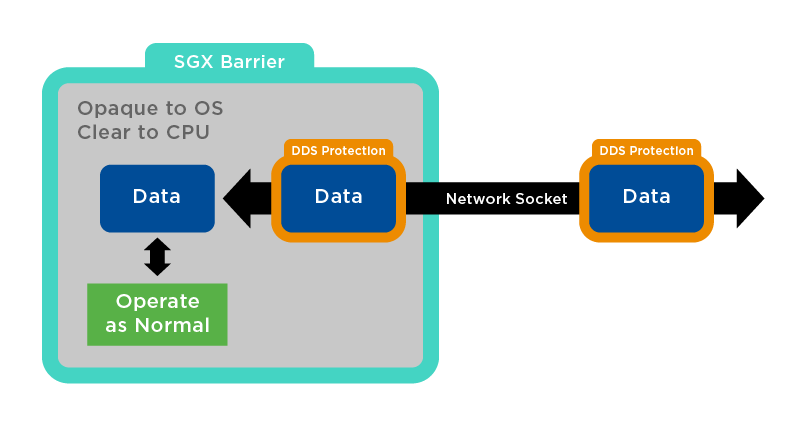

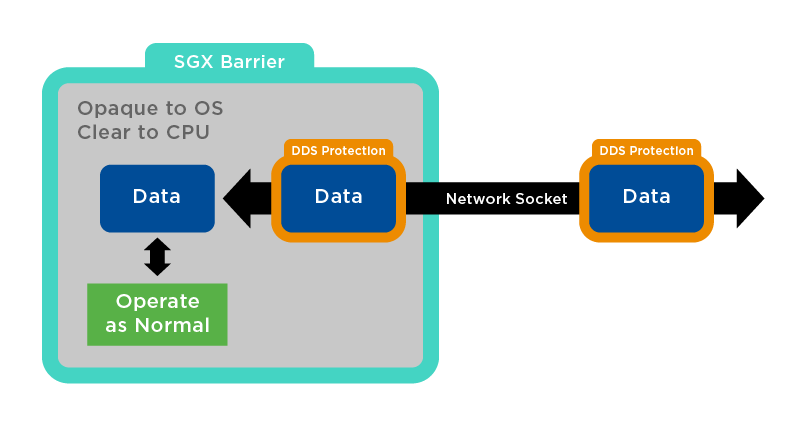

Gambar 1:Connext DDS Aman Di Dalam SGX Space

Keamanan Over-the-Wire Mungkin Tidak Cukup

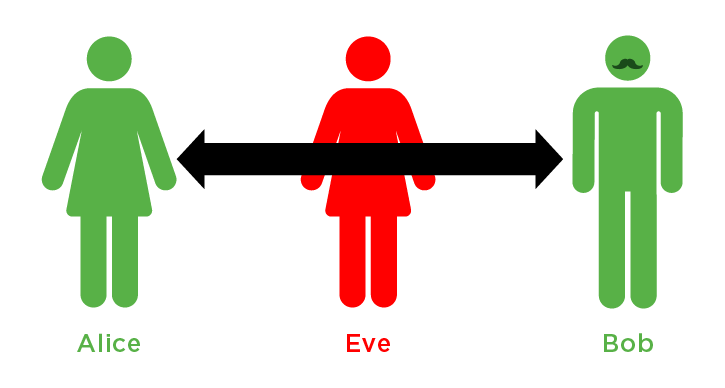

Untuk memulai, mari kita lihat contoh akademis klasik Alice dan Bob tentang berbagi rahasia. Cerita dimulai dengan pertemuan Alice dan Bob secara langsung, berlanjut dengan Eve yang licik yang menyadap pesan di kawat, dan berakhir dengan metode yang terbukti untuk berbagi rahasia. Ini adalah dasar untuk komunikasi yang aman, bahkan jika Hawa mencegat semua pesan. Setelah menjalankan beberapa investigasi intrusi terbesar di dunia, saya dapat dengan aman mengatakan bahwa saya belum pernah melihat "Eve" mencegat pesan terenkripsi di kabel dan mengumpulkan rahasia. Saya juga dapat mengatakan dengan pasti bahwa "Hawa" hampir selalu mendapatkan rahasia yang dia cari. Pernyataan yang tampaknya kontradiktif ini bisa jadi benar karena enkripsi jaringan kuat dan, oleh karena itu, jarang menjadi target serangan.

Untuk memeriksa masalah ini, mari kita lihat skenario, di mana Eve duduk di antara Alice dan Bob dan dapat mendengar dan bahkan memanipulasi pesan sesuka hati. Skenario membuat asumsi bahwa Alice dan Bob saling percaya dengan rahasia yang mereka bagikan; namun, asumsi ini terbukti sangat salah dalam praktiknya. Diagram buku teks pada Gambar 2 sebenarnya mengilustrasikan masalah saat Alice tampaknya berkomunikasi dengan Bob dari kejauhan tanpa teknologi apa pun.

Gambar 2:Buku teks komunikasi Alice dan Bob

Kenyataan dari situasinya adalah bahwa beberapa bentuk perangkat digunakan untuk memungkinkan Alice dan Bob berkomunikasi, dan di sinilah asumsi kita menjadi lebih baik dari kita. Dalam keamanan komputer terdapat sebuah konsep yang dikenal dengan Trusted Computing Base (TCB). Dalam istilah yang paling sederhana, TCB adalah semua komponen (baik secara individu maupun sebagai sistem), termasuk perangkat lunak, yang harus Anda percayai untuk mengamankan semacam pemrosesan. Dalam skenario Alice dan Bob klasik kami, kami mencoba untuk mengamankan pembagian rahasia di kejauhan. Memang benar bahwa Alice membuat asumsi kepercayaan pada Bob untuk berbagi rahasia dengannya, tetapi dia juga mempercayai lingkungan komputasinya (dan miliknya). Dalam skenario dunia nyata, ini adalah ansambel ratusan komponen dari berbagai produsen yang (a) kemungkinan menjalankan sistem operasi dengan jutaan baris kode; (b) penuh dengan aplikasi yang dikodekan oleh orang yang tidak Anda kenal; dan (c) kemungkinan terhubung ke jaringan terbuka yang memungkinkan penyerang dan otomatis menyebarkan malware akses gratis untuk menyerang sistem sesuka hati. Sistem ini jauh dari dapat dipercaya, untuk sedikitnya.

...situasinya analog dengan membangun pintu baja dengan kunci rumit di rumah dengan dinding kertas.

Ini adalah sumber humor sinis bagi banyak orang di komunitas keamanan komputer ketika beberapa skema enkripsi baru dan lebih baik direkomendasikan untuk mengenkripsi komunikasi melalui kabel. Lagi pula, rahasia dapat dipetik dengan sedikit usaha dari sumber atau tujuan, sepenuhnya jelas, tanpa mengkhawatirkan enkripsi sama sekali. Saya selalu berpikir bahwa situasinya analog dengan membangun pintu baja dengan kunci rumit di rumah dengan dinding kertas.

Jadi apa yang harus dilakukan? Pendekatan saat ini di industri sebagian besar berpusat pada menemukan komponen minimum yang layak (perangkat keras dan perangkat lunak) yang diperlukan untuk mencapai tugas kritis, mensertifikasi dan/atau mengukur setiap komponen, dan mengisolasinya dari komponen lain dalam sistem. Pada tingkat yang sangat dasar, pendekatan ini mengecilkan TCB dan memverifikasi bahwa tidak ada komponen di dalam TCB yang ditambahkan atau dimodifikasi.

Keamanan di Titik Akhir (dan Setiap Titik di Antaranya)

Penting untuk dicatat bahwa, meskipun tidak sepele, kami telah mencapai titik dalam komputasi yang memungkinkan untuk membangun lingkungan komputasi yang aman. Masalahnya adalah bahwa permintaan pasar saat ini adalah untuk lingkungan komputasi yang kaya, yang bertentangan dengan lingkungan yang aman. Bahkan di IIoT, permintaan untuk lingkungan komputasi yang kaya tidak selalu karena fungsionalitas luas yang mereka tawarkan, tetapi karena mereka populer dan didukung dengan baik, sehingga jauh lebih murah untuk dikembangkan dan dipelihara. Jadi masalah besar TCB menemukan jalannya ke perangkat yang dapat diamankan dengan pendekatan lain. Untuk menjawab masalah ini, industri telah merancang sistem yang menyediakan sistem operasi yang kaya dan (entah bagaimana) terpisah dari Trusted Execution Environment (TEE) dalam satu perangkat.

Kebanyakan desain TEE pada dasarnya memiliki dua sistem operasi yang berjalan secara paralel pada satu perangkat. Sistem operasi yang kaya menangani tugas-tugas umum, dan sistem operasi yang aman menangani tugas-tugas sensitif. Desain TEE memungkinkan untuk beralih di antara keduanya. Sakelar sering kali didukung dan ditegakkan oleh perangkat keras. Mekanisme kepercayaan umum – seperti akar pemuatan rantai kepercayaan – digunakan di sisi aman untuk memastikan tidak ada kode yang tidak sah yang diperkenalkan.

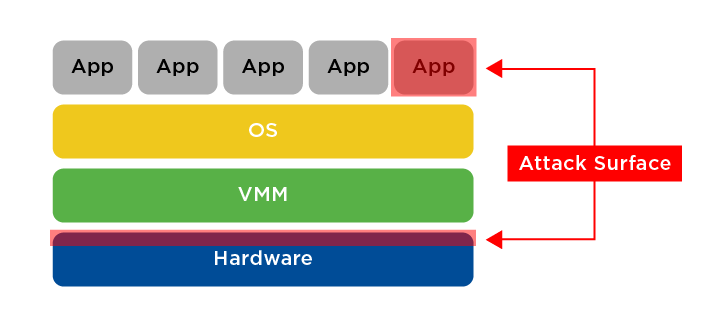

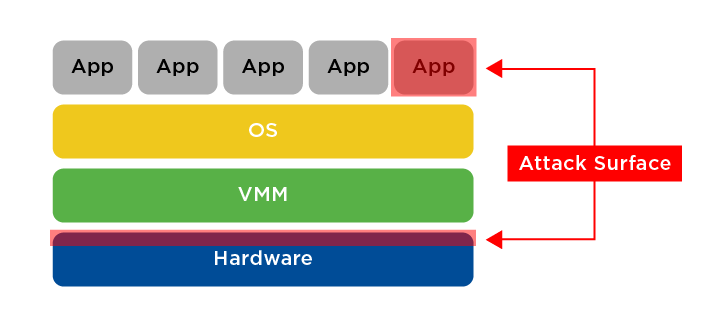

SGX sangat berbeda. Bahkan TCB sisi aman bisa sangat besar. Akar kepercayaan hanya memastikan bahwa program tidak berubah saat dimuat. Dengan demikian, keamanannya bergantung pada teknik validasi perangkat lunak untuk setiap program yang dimuat (termasuk OS minimal) dan juga proses booting tepercayanya. Intel mulai meminimalkan TCB secara radikal. Permukaan serangan dalam prosesor yang mendukung SGX adalah CPU dan aplikasi. Tidak ada OS, firmware, hypervisor, perangkat keras lain atau BIOS yang perlu dipercaya di lingkungan SGX. Satu-satunya software yang harus dipercaya adalah aplikasi itu sendiri. SGX menyediakan metode untuk memastikan pemuatan tepercaya aplikasi itu dengan cara yang sama seperti boot tepercaya normal, kecuali bahwa rantai kepercayaan hanya memiliki 3 tautan (Pengesahan Root, CPU, Aplikasi) alih-alih rantai yang agak panjang dalam keamanan tradisional sistem boot.

Gambar 3:Permukaan Serangan di Lingkungan SGX

Gambar 3:Permukaan Serangan di Lingkungan SGX

Saya telah bereksperimen dengan Intel SGX dan DDS+Security. Tujuan saya adalah menjalankan aplikasi DDS di area terlindung dari vanilla Ubuntu 16.04 dengan SGX diaktifkan. Idenya adalah bahwa komunikasi kabel yang dilindungi DDS akan tiba di OS Ubuntu, kemudian diteruskan ke ruang yang dilindungi SGX. Perlindungan DDS akan dihapus di dalam ruang yang dilindungi. Kemudian data dapat dioperasikan oleh aplikasi di dalam kawasan lindung itu, yang tidak tembus pandang untuk OS dan

[1] [2] 下一页

Gambar 3:Permukaan Serangan di Lingkungan SGX

Gambar 3:Permukaan Serangan di Lingkungan SGX