Menghadapi Serangan Peretasan yang Tak Terelakkan

Produsen harus bergulat dengan “Topi Hitam” dunia maya untuk menjaga keamanan proses

Ini bukan masalah jika, tetapi kapan Anda akan diretas.

Demikian kata pakar keamanan siber, mengutip gelombang serangan ransomware baru-baru ini, termasuk malware terkenal “Wanna Cry” yang meledak secara global musim semi lalu, mengenkripsi data pengguna hingga mereka membayar—atau menemukan cara untuk membuka kunci sistem mereka.

Untuk memerangi penjahat siber yang semakin pintar, operasi manufaktur harus beralih ke kombinasi yang kuat dari solusi perangkat lunak keamanan siber dan perangkat keras yang “dikeraskan” dalam kontrol otomatisasi pabrik dan peralatan jaringan mereka, dan juga menerapkan standar dan praktik terbaik keamanan siber yang lebih baru. Dengan alat ini di tangan, produsen memiliki peluang lebih baik untuk mencegah serangan, atau menyelesaikannya setelah terjadi.

“Serangannya meluas dan konstan,” kata Timothy Crosby, konsultan keamanan senior, Spohn Security Solutions (Austin, TX), sebuah perusahaan konsultan keamanan siber. Dia mencatat bahwa banyak sistem industri rentan karena mereka menggunakan sistem operasi tertanam yang lebih lama, termasuk Windows XP, Windows 2003, dan Windows 2000. “Banyak sistem tertanam tidak dapat ditambal, dan karena sistem ini tidak dapat ditambal dan eksploitasi sudah tersedia. , mereka akan menjadi sasaran secara berkala,” katanya. “Perlu ada pendekatan holistik—tidak ada peluru perak.”

Pelanggaran data meningkat 40% pada tahun 2016, menurut laporan yang dirilis pada bulan Januari oleh Pusat Sumber Daya Pencurian Identitas (Scottsdale, AZ) dan CyberScout (San Diego). Jumlah pelanggaran mencapai rekor tertinggi 1083 pada tahun 2016, dengan mudah melampaui rekor 780 pelanggaran yang dilaporkan pada tahun 2015, dengan pencurian melanda berbagai bisnis, pendidikan, pemerintah/militer, kesehatan/medis, dan perbankan/lembaga keuangan. Selama delapan tahun berturut-turut, jenis serangan peretasan, skimming, dan phishing adalah penyebab utama insiden pelanggaran data, terhitung 55,5% dari keseluruhan pelanggaran, meningkat 17,7% dibandingkan tahun 2015, kata laporan itu.

Mengambil Pendekatan Holistik

Serangan baru-baru ini seperti Wanna Cry, atau gangguan besar di Ukraina dengan malware Petya yang muncul pada tahun 2016, telah menargetkan infrastruktur penting, termasuk utilitas dan instalasi pemerintah lainnya. “Ketika serangan terjadi, mereka biasanya mengeluarkan darah dari situs,” kata Ken Modeste, insinyur utama, UL LLC (Northbrook, IL). Dibandingkan dengan yang ada di Ukraina, instalasi di AS dan Amerika Utara lainnya mendapat lebih banyak dukungan dari FBI dan lembaga pemerintah lainnya untuk mendukung operasi kritis, tambahnya.

Tahun lalu, UL merilis UL Global Cybersecurity Assurance Program (UL CAP) yang membantu mengurangi risiko keselamatan dan kinerja yang datang dengan proliferasi perangkat jaringan di Industrial Internet of Things (IIoT). UL CAP membantu perusahaan mengidentifikasi risiko keamanan dengan mengikuti standar keamanan siber seri UL 2900 dan menyarankan metode untuk meminimalkan risiko dalam sistem kontrol industri, perangkat medis, otomotif, otomatisasi gedung, dan area lainnya.

“Standar yang kami buat dalam pengujian kami [berdasarkan praktik terbaik perusahaan],” kata Modeste. Penggunaan hard-coded password—yang tertanam di perangkat dan tidak dapat diubah—adalah contoh dari apa yang tidak boleh dilakukan, tambahnya. "Itu kelemahan mendasar," katanya. “Ransomware masuk ke organisasi dalam metode phishing. Mereka mengkliknya dan malware itu mulai menyebar. Begitulah cara ransomware masuk hampir sepanjang waktu.”

Melatih karyawan tentang keamanan keamanan siber adalah kunci besar untuk menggagalkan serangan siber. “Pelatihan adalah cara yang monumental untuk memecahkan masalah ini. Phishing adalah masalah utama. Orang-orang jahat melakukan pengintaian fisik, ”kata Modeste. “Kemungkinannya menguntungkan mereka.”

Serangan ransomware baru-baru ini telah menunjukkan kerentanan lingkungan industri, kata Henning Rudoff, kepala layanan keamanan pabrik, Siemens PLM Software (Plano, TX). “Untuk melindungi pabrik, sistem, mesin, dan jaringan dari ancaman siber, perlu untuk menerapkan—dan terus memelihara—konsep keamanan industri yang holistik dan canggih seperti yang dijelaskan, misalnya, oleh IEC 62443,” Rudoff dikatakan. “Dengan meningkatnya digitalisasi, keamanan industri menjadi semakin penting.

“Keamanan industri adalah elemen inti dari Perusahaan Digital, pendekatan Siemens menuju Industri 4.0,” kata Rudoff. “Tidak seperti serangan khusus sebelumnya pada target terfokus, serangan ransomware saat ini bersifat luas dan dapat memengaruhi operator jaringan industri mana pun.”

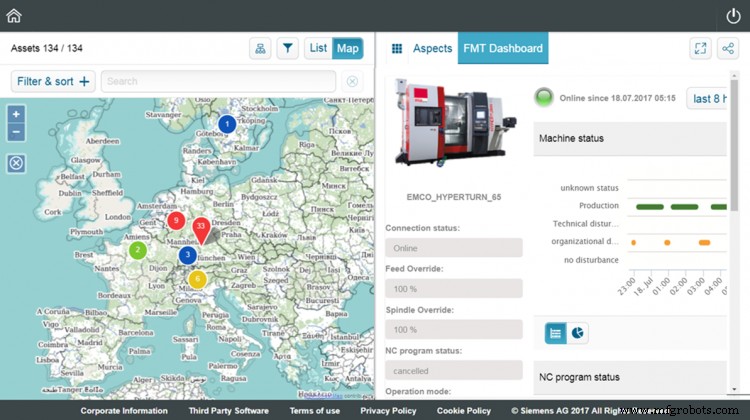

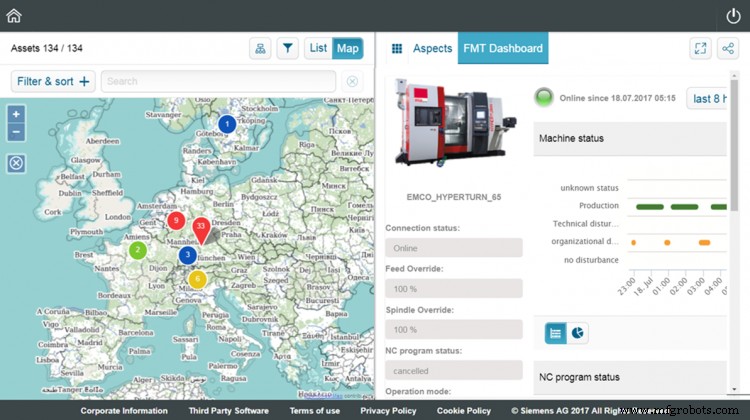

Siemens menangani ancaman cyber di banyak bidang, termasuk pembuatan CSOC (Cyber Security Operations Centers) secara global dengan operasi keamanan di Munich, Lisbon, dan Milford, OH, di mana spesialis keamanan industri memantau fasilitas di seluruh dunia untuk insiden keamanan dan bereaksi dengan tindakan pencegahan yang tepat ( lihat “Mengamankan Data Manufaktur di Cloud”, Teknik Manufaktur , Juli 2016.)

Apa lagi yang dapat dilakukan oleh perusahaan untuk mencegah peretas mengganggu operasi manufaktur atau menyusup ke fasilitas pemerintah dan infrastruktur utilitas? “Semua level harus dilindungi secara simultan dan independen—mulai dari level manajemen pabrik hingga level lapangan dan dari kontrol akses hingga perlindungan salinan,” kata Rudoff. “Inilah sebabnya pendekatan Siemens terhadap perlindungan komprehensif menawarkan pertahanan di semua tingkatan—pertahanan secara mendalam.” Ini didasarkan pada rekomendasi ISA99/IEC 62443, standar keamanan terdepan dalam aplikasi industri.

Untuk melakukan ini, produk dan solusi Siemens terus dikembangkan untuk membuatnya lebih aman, tambah Rudoff. Untuk produk industrinya sendiri, Siemens telah menetapkan konsep keamanan holistik industri (HSC), berdasarkan IEC 62443, katanya. “HSC melindungi integritas dan menjaga kerahasiaan lingkungan pengembangan dan manufaktur. Langkah-langkah HSC ditentukan dan dipantau di departemen pengembangan dan produksi di sepanjang siklus hidup produk, solusi, dan layanan.”

HSC Siemens memiliki lima pengungkit:kesadaran, fungsionalitas canggih, peningkatan proses, penanganan insiden, dan keamanan produk, solusi, layanan, dan keamanan di infrastruktur TI di sekitarnya, tambah Rudoff. “Siemens telah menerima sertifikasi IEC 62443 dari TÜV [Asosiasi untuk Inspeksi Teknis] Jerman untuk proses pengembangannya di divisi Digital Factory and Process and Drives, yang menunjukkan komitmennya untuk melindungi proses pengembangan perusahaan itu sendiri. Selain itu, sistem industri seperti PCS 7 telah disertifikasi menurut standar IEC 62443.”

Menerapkan pembaruan produk sesegera mungkin dan menggunakan versi produk terbaru sangat disarankan, kata Rudoff. “Selain membuat produk industri kami sendiri lebih aman, Siemens menawarkan fitur keamanan canggih untuk produk otomasi kami, dan produk keamanan jaringan serta layanan keamanan kami sendiri. Fitur keamanan pengontrol S7, misalnya, mencakup perlindungan pengetahuan blok program PLC, perlindungan salinan, perlindungan akses, dan integritas komunikasi. Produk keamanan jaringan dari Siemens [seperti lini Scalance dan Ruggedcom] mendukung kasus penggunaan untuk akses jarak jauh, membangun zona demiliterisasi, redundansi yang aman, dan perlindungan sel,” kata Rudoff.

Layanan Keamanan Pabrik Siemens mewakili pendekatan holistik, katanya. Ancaman dan malware terdeteksi pada tahap awal, kerentanan dianalisis, dan langkah-langkah keamanan komprehensif dimulai. “Pemantauan berkelanjutan memberikan transparansi kepada operator pabrik terkait keamanan fasilitas industri mereka.”

Mengintegrasikan Keamanan dengan Keamanan Siber

Ancaman global dari ransomware telah mengakhiri rasa puas diri industri. “NotPetya berhasil menargetkan infrastruktur kritis Ukraina dan mempengaruhi lebih dari 80 negara lain; yang paling terpukul adalah Jerman, Rusia, dan Inggris,” kata Crosby dari Spohn Security Solutions, yang mengatakan 49% bisnis AS telah mendedikasikan program keamanan TI/data. “Di Eropa, persentase tertinggi yang pernah saya lihat adalah 37% untuk Inggris dan 34% untuk Jerman. Mengingat cara kerja NotPetya, ada kemungkinan serangan lain akan terjadi dengan kredensial yang diambil selama tahap Mimikatz [alat yang digunakan oleh peretas]. Berdasarkan survei Tripwire, sebagian besar organisasi tidak akan jauh lebih siap jika itu terjadi daripada sebelum WannaCry dan NotPetya diluncurkan pada bulan Mei dan Juni.”

Dalam serangan Petya/NotPetya, malware enkripsi yang tersebar luas ditujukan untuk penyangkalan layanan terdistribusi (DDoS) ke perusahaan-perusahaan yang terpengaruh, kata Lee Lane, kepala petugas keamanan produk untuk Rockwell Automation Inc. (Milwaukee). “Itu benar-benar merusak perusahaan seperti Maersk, FedEx, dan beberapa perusahaan ilmu hayati. Dengan penolakan layanan, mereka mendapatkan sekelompok server untuk menyerang target sekaligus. Itu akan menjadi gaya serangan yang berbeda, tetapi itu akan berdampak besar,” kata Lane. “Mereka datang dan menghentikan target akhir agar tidak dapat beroperasi.”

Penutupan tersebut tidak hanya melumpuhkan perusahaan yang terkena dampak langsung, tetapi juga memiliki efek reaksi berantai, katanya. “Pikirkan apa yang [akan terjadi] tanpa perangkat lunak ERP [perencanaan sumber daya perusahaan] manufaktur Anda,” kata Lane. “Ini akan menghilangkan semua pesanan, semua rencana produksi, dan informasi tentang tujuan pengiriman Anda.”

Kode berbahaya—baik itu ransomware, DDoS, atau malware zero-day, seperti kode Stuxnet yang tidak aktif dan berada dalam status tertunda hingga diaktifkan—digunakan oleh berbagai penyerang siber. “Ada banyak yang disebut 'aktor jahat', mulai dari negara-bangsa yang ingin menargetkan Lockheed atau perusahaan pertahanan lainnya, hingga yang dirindukan banyak orang:orang dalam, karyawan di dalam perusahaan," kata Lane.

Kelompok teror seperti ISIS dan peretas juga menargetkan infrastruktur penting seperti jaringan listrik dan utilitas, katanya. “Laporan intelijen keamanan IBM baru-baru ini mencatat bahwa dari 2015 hingga 2016, ada peningkatan 110% dalam jumlah serangan, dan hanya itu yang dilaporkan,” tambah Lane.

Rockwell Automation, yang hanya berfokus pada otomasi industri, tidak hanya mengembangkan perangkat keras dan perangkat lunak yang terkait dengan pengintegrasian keselamatan dengan keamanan, tetapi juga menawarkan konsultasi kepada pelanggan tentang keselamatan industri, otomasi, dan keamanan siber. “Anda perlu memiliki orang, proses, dan alat yang tepat di tempatnya,” kata Lane, “dan hal yang sama berlaku untuk keamanan siber. Anda harus memiliki orang yang tersedia untuk mempertahankan jaringan Anda.”

Mengidentifikasi dan mendokumentasikan aset adalah titik awal yang penting, katanya. “Ancaman siber itu nyata, meningkat, dan dapat menyebabkan kerusakan material,” kata Lane. “Anda harus mengidentifikasi dan menimbang kekritisan aset.” Menggunakan Kerangka Kerja Keamanan Siber Institut Nasional Standar dan Teknologi juga merupakan awal yang baik, tambah Lane.

Rockwell menawarkan perangkat lunak FactoryTalk Asset Manager bersama dengan fitur keamanan dan penguatan untuk perlindungan keamanan siber. “Sebelum Anda memperoleh sistem otomasi, bicarakan dengan perusahaan dan lihat apakah mereka memiliki program keamanan. Peta jalan bagaimana fitur keamanan dan pengerasan dilakukan di seluruh perusahaan, ”kata Lane. “Cari produk dengan fitur pengerasan yang lebih mampu menahan serangan siber. Misalnya, jika Anda terkena badai data, apakah sistem komunikasi Anda mati atau tertidur?”

Beberapa perlindungan termasuk mampu mendeteksi perubahan pada perangkat keras seperti sistem kontrol ControlLogix Rockwell yang dapat memperingatkan operator tentang keberadaan malware, memungkinkan mereka untuk mematikan sistem dan/atau memperbaiki masalah. "Anda dapat melindungi PLC dengan kata sandi," kata Lane. “Ada sakelar kunci di kontrol. Setiap PLC memiliki port, serta sakelar keyport.” Sistem ini juga memberi pengguna kemampuan arsip yang membantu pemulihan. Pemulihan otomatis atau terkontrol dari situasi ini adalah fitur utama dari alat keamanan siber canggih.

“Saat ini, kami memiliki sistem keamanan yang telah diproduksi selama bertahun-tahun. Jika Anda memiliki pelanggaran dunia maya, Anda tidak dapat mengandalkan banyak sistem keamanan itu, ”kata Lane. “Menyatukan keduanya sangat penting. Ini adalah praktik yang tepat. Keselamatan dan keamanan secara tradisional dipisahkan.”

Program UL CAP memberikan panduan dan alat kepada pengguna untuk memerangi ancaman siber. Tahun lalu, UL menerbitkan edisi pertama dari standar UL CAP dan UL sedang menguji 35 produk hari ini, Modeste mencatat. “Mereka memiliki alat anti-malware dan mereka mulai menambahkan lebih banyak alat ransomware,” katanya. Kontrol sistem operasi seperti mencegah override boot record atau administrasi sistem file adalah penting, katanya. “Semakin banyak alat datang dan ada sensor yang diterapkan di banyak produk yang berbeda.”

Berbaring Menunggu

Dalam beberapa kasus, serangan siber tidak ditemukan sampai setelah penyusupan, membuat resolusi menjadi lebih sulit. Penyerang siber berhasil menginstal malware pada firmware router Cisco pada tahun 2015, pada sistem di National Security Agency (NSA), dan bahkan pada komponen elektronik yang diinstal pada aplikasi militer, kata Steve Chen, salah satu pendiri dan CEO PFP Cybersecurity (Wina, VA ), secara resmi disebut Power Fingerprinting Inc.

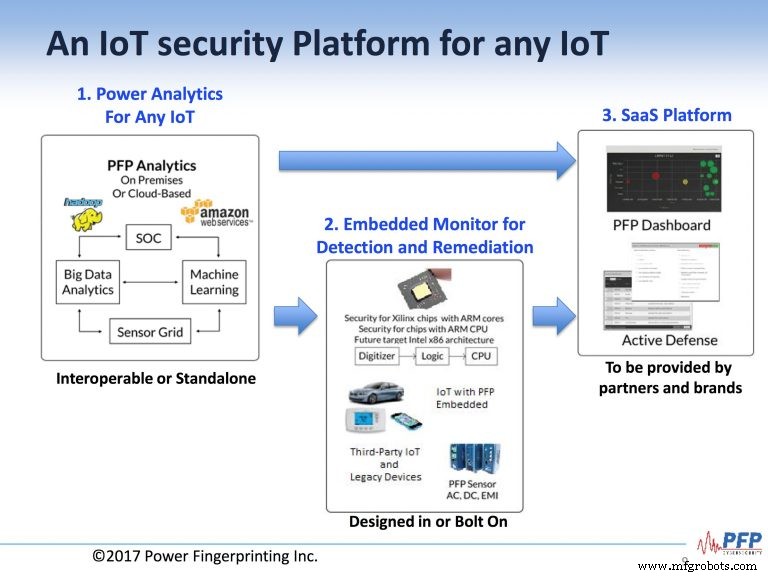

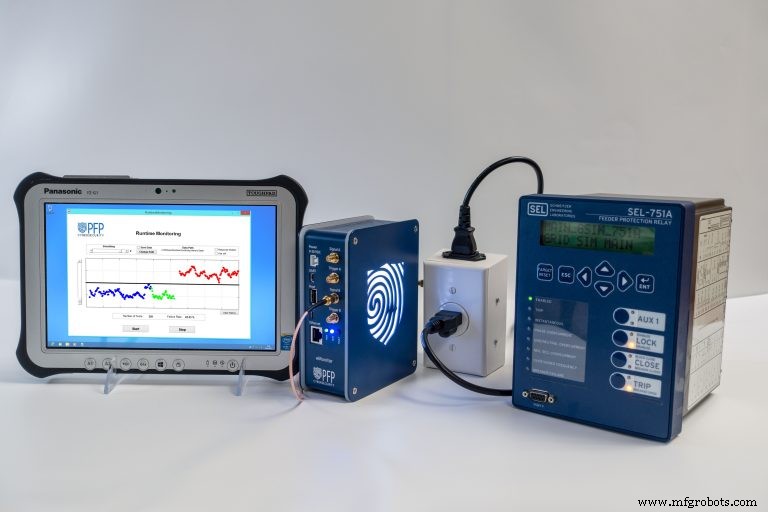

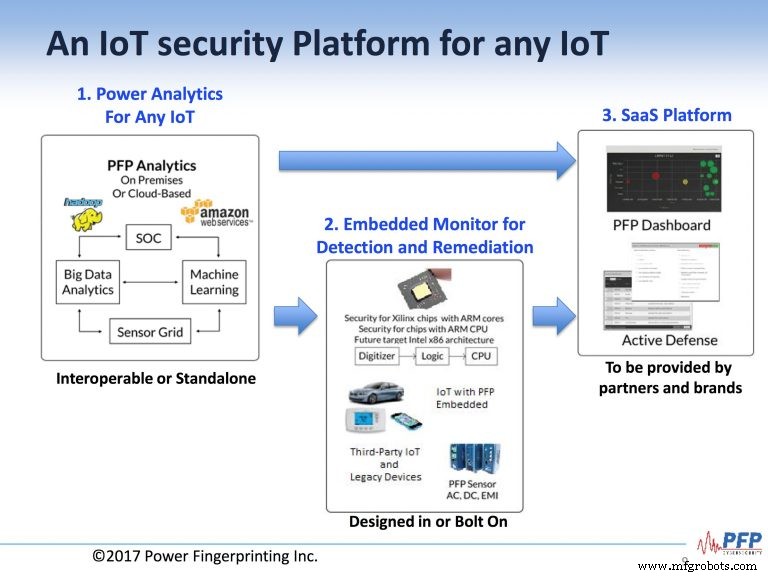

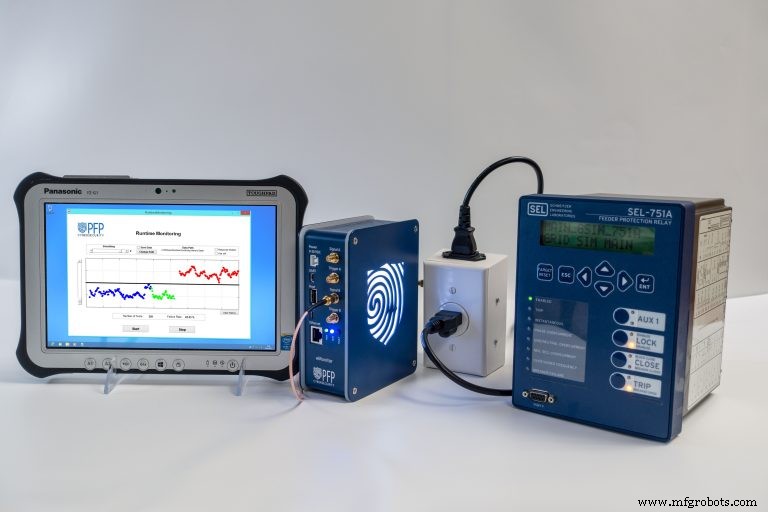

Sistem keamanan siber PFP menggunakan pemantauan perangkat, pemrosesan sinyal dengan frekuensi radio (RF), analitik Big Data, serta alat deteksi dan perbaikan runtime. Menggunakan teknologi berlisensi dari Virginia Tech, PFP Cyber mulai mendapatkan beberapa kontrak pemerintah dan tahun lalu menerima empat paten baru, selain dua paten berlisensi sebelumnya, untuk sistem keamanan sibernya, kata Chen.

“Kami menggunakan deteksi anomali alih-alih deteksi tanda tangan,” kata Chen. “Tantangan selanjutnya adalah bagaimana mendeteksi malware lebih cepat. Apa yang disebut celah deteksi biasanya sekitar 200 hari. Keyakinan kami adalah bahwa kami dapat mendeteksi dan memulihkan serangan, dan kami telah menunjukkannya.”

PFP menunjukkan sistemnya pada konferensi Black Hat USA, yang diadakan di Las Vegas pada bulan Juli. “Anda tidak dapat mencegah serangan,” kata Chen. "Kamu harus berasumsi kamu akan diserang." Perusahaan memiliki dua model penerapan, satu di dalam perangkat, dan lainnya di luar, tambahnya.

“Jika kita berada di dalam, maka kita dapat mendeteksi [anomali] dan memulihkan secara otomatis,” kata Chen.

PFP bertujuan untuk menawarkan platform keamanan untuk perangkat IoT, menggunakan perangkat lunak dan layanan berbasis cloud, atau untuk perangkat lunak lokal, dengan teknologi pemindaian RF untuk mendeteksi dan memulihkan malware. Dasbor PFP perusahaan digunakan dalam platform SaaS (Software-as-a-Service) yang disediakan oleh mitranya.

“Kami mencoba meniru apa itu Stuxnet,” kata Chen. “Itu tidak bisa dilihat.”

Selain deteksi malware, sistem ini dapat digunakan untuk mendeteksi chip palsu tanpa membuka kotak tempat produk dikirim, kata Chen. “Dalam hal ini, pelanggan bisa melakukan blind test. Itu melakukan pemindaian lembut chip memori. ” Ini berpotensi dapat menghemat banyak uang, tambahnya, bagi perusahaan yang membeli produk mereka dalam jumlah besar dari luar negeri.

“Kami memiliki paten yang tertunda untuk ini. Kami menggunakan proses yang sama, matematika yang sama, solusi yang sama,” kata Chen. “Dalam hal ini, kami hanya memasukkan energi, frekuensi radio, ke perangkat yang tidak menyala.”

Chen berharap pada akhirnya melisensikan teknologi PFP ke produsen semikonduktor. Kit keamanan siber perusahaan saat ini ditujukan untuk aplikasi perusahaan dan pemerintah, tetapi tujuannya adalah untuk mengeluarkan antena untuk router Cisco yang menjadi target serangan implan firmware.

“Untuk pengguna rumahan, rencana kami adalah mengeluarkan pemindai portabel,” kata Chen. “Dunia akan lebih aman. Saat ini, dengan semua perangkat IoT, tidak ada keamanan.”