Keamanan Data Dalam Cloud Computing:Seberapa Amankah Data Anda?

Kepemimpinan dan Kemitraan Dalam Keamanan Cloud

Definisi sangat penting; penting bahkan. Istilah "kepemimpinan", misalnya, didefinisikan secara sederhana oleh kamus Google, sebagai "Tindakan memimpin sekelompok orang atau organisasi". Di phoenixNAP, memimpin dalam industri kami adalah bagian dari DNA dan budaya kami. Kami mendefinisikan kepemimpinan sebagai menciptakan solusi yang inovatif, andal, hemat biaya, dan kelas dunia yang dapat dikonsumsi dengan mudah oleh pelanggan kami.

Dalam nada itu, istilah "Infrastruktur Cloud" (atau pendahulunya "Cloud Computing") cenderung mewakili beberapa skenario dan solusi yang berbeda, yang didorong oleh tim pemasaran yang terlalu bersemangat. Tanpa definisi yang jelas, kejelasan seputar istilah-istilah itu paling berbelit-belit. “Cloud Security”, bagaimanapun, lebih sering digambarkan sebagai mewakili kekhawatiran seputar kerahasiaan data, privasi, kepatuhan terhadap peraturan, pemulihan, pemulihan bencana, dan bahkan kelangsungan hidup vendor. Kami bertujuan untuk menghadirkan kejelasan, kekhususan, dan kepercayaan ke dalam ruang ini melalui solusi Cloud Keamanan Data kami.

Jalan Di Depan:Lanskap Keamanan

Menurut Heng &Kim (2016) dari Gartner, pada tahun 2020, 60% bisnis akan mengalami kegagalan, yang secara langsung dikaitkan dengan ketidakmampuan tim TI internal mereka untuk mengelola risiko secara efektif. 87% dari hampir 1.200 eksekutif C-Level global yang disurvei oleh E&Y mengatakan bahwa mereka membutuhkan 50% lebih banyak dana untuk menangani lanskap ancaman yang meningkat. Tambahkan masalah itu dengan fakta bahwa kita menghadapi kekurangan keterampilan global dalam teknologi dan layanan keamanan. Masalah ini secara langsung memengaruhi kemampuan organisasi untuk memelihara dan mempertahankan Teknologi Informasi mereka dan sekarang staf Keamanan Siber mereka.

Sementara industri bersiap menghadapi potensi epidemi keamanan ini, prediksi menyatakan bahwa konsolidasi sejumlah besar penyedia layanan keamanan akan berlangsung, bersama dengan peningkatan fokus dan ketergantungan pada otomatisasi dan alat pembelajaran mesin. Terlepas dari kekhawatiran publik, ini mungkin bukan hal yang buruk. Kecanggihan yang berkembang dari alat-alat ini, kemampuan untuk melakukan analitik dan korelasi dalam banyak dimensi, dan kemampuan otomatisasi, dapat menciptakan efisiensi atau berpotensi, kemajuan dalam kemampuan pertahanan kita.

Penyedia industri terkemuka di bidang ini tidak tinggal diam. Sebagai penyedia seperti itu, phoenixNAP berada di garis depan dalam banyak inisiatif, mulai dari lokal hingga internasional. Misalnya, sangat penting bagi kita untuk mulai menumbuhkan pengetahuan pada anak-anak sejak sekolah dasar untuk mendapatkan minat di bidang tersebut. Bekerja dengan organisasi industri, kami mensponsori acara dan mengambil peran kepemimpinan dalam organisasi untuk mendukung pengembangan dan kesadaran kurikulum. Kami memimpin upaya dalam berbagi intelijen ancaman, dan penggunaan sumber data web gelap yang berbeda, untuk membuat analisis prediktif yang dapat dioperasionalkan untuk identifikasi vektor ancaman awal. Selain itu, kami telah bermitra dengan Angkatan Bersenjata Amerika Serikat dan Departemen Urusan Veteran AS untuk menyediakan jalur bagi anggota layanan yang tertarik, memiliki hambatan masuk yang rendah, dan memiliki sistem pendukung khusus, sehingga mereka dapat berhasil bertransisi ke dunia maya. peran sebagai warga sipil.

“Kepemimpinan,” kami memandang sebagai tanggung jawab sosial kami dan kontribusi kami untuk meningkatkan postur keamanan segmen pasar kami.

Mengapa ini relevan dengan keamanan di cloud?

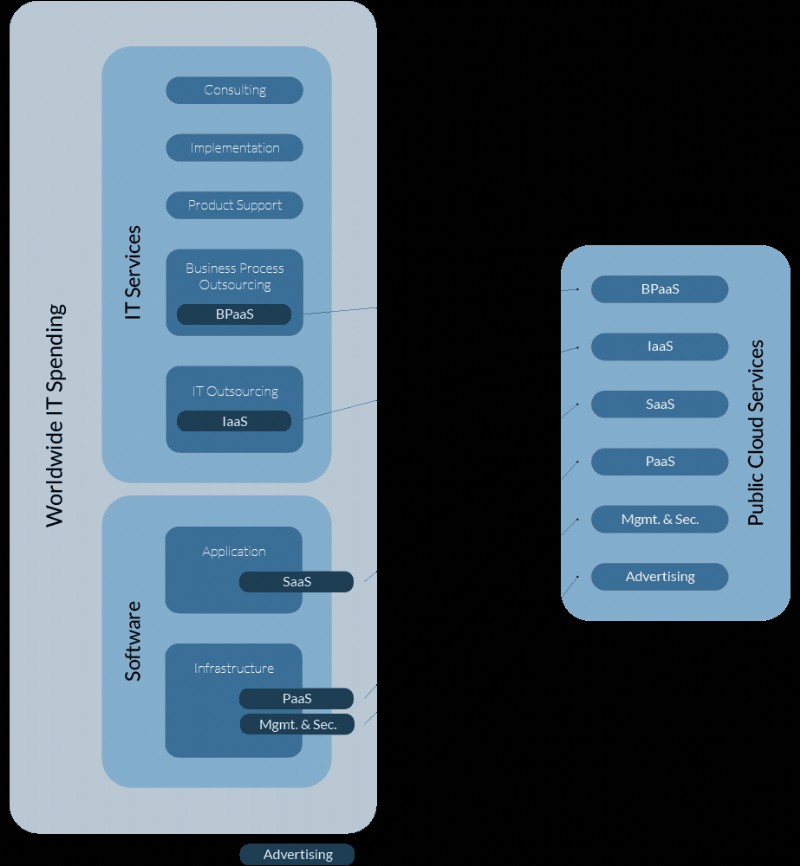

Sebuah studi Gartner dari tahun 2015 memprediksi tingkat pertumbuhan tahunan sebesar 16% dari tahun ke tahun. Kenyataannya adalah saat kami mendekati tanda tahun 2020, kami melihat peningkatan 32% dalam pengeluaran TI untuk layanan cloud. Studi yang sama mengidentifikasi bahwa sekitar 40% anggaran TI kini dialokasikan untuk layanan terkait cloud atau SaaS.

Solusi Aman Dari Perspektif Unik Kami

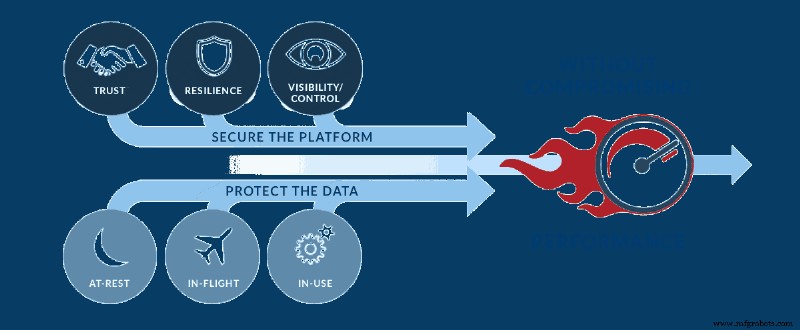

Aman untuk mengasumsikan Anda sudah berada di cloud, atau Anda akan pergi ke sana. Fokus kami adalah untuk mendidik tentang apa yang kami yakini sebagai komponen paling signifikan dari infrastruktur cloud yang aman, dan bagaimana komponen ini melengkapi dan mendukung kebutuhan keamanan bisnis modern. Sama seperti teori jalur-tujuan yang menekankan pentingnya hubungan dengan pencapaian tujuan, sebagai penyedia layanan teknologi, kami percaya dalam bermitra dengan pelanggan kami dan bekerja lebih keras untuk menjadi penasihat yang saling tepercaya dalam penciptaan dan pemeliharaan produk. Awan ada di masa depan Anda yang tidak terlalu jauh. Biarkan kami menjaga Anda tetap aman dan terlindungi, serta memandu Anda di sepanjang jalan.

Di phoenixNAP, kami memiliki perspektif yang unik. Sebagai penyedia infrastruktur, kami menawarkan portofolio layanan alat dan layanan pelengkap untuk memberi organisasi solusi berbasis cloud yang holistik, aman. Dengan pemikiran tersebut, kami mengidentifikasi celah di ruang usaha kecil dan menengah (UKM), dan hambatan mereka untuk masuk, untuk akses ke teknologi mutakhir seperti ini. Kami tahu apa yang harus kami lakukan:kami mengembangkan alat untuk membantu bisnis ini dengan akses ke penawaran solusi berbasis cloud aman kelas dunia, yang memenuhi dan mendukung kebutuhan peraturan mereka. Kami menetapkan standar pada kinerja, pemulihan, kelangsungan bisnis, keamanan, dan sekarang kepatuhan cukup tinggi. Semangat kami untuk bisnis kecil hingga menengah dan dedikasi terhadap keamanan adalah alasan kami membangun Cloud Keamanan Data. Cloud Keamanan Data kami adalah aspirasi untuk menciptakan penawaran cloud paling aman di dunia.

Kami menginginkan cara untuk membangun solusi yang akan menjadi Standar Emas dalam keamanan, tetapi juga sepenuhnya dapat diakses oleh semua orang. Agar itu terjadi, kami perlu mengomoditisasi penawaran layanan keamanan konsultatif tradisional dan menawarkannya dengan struktur biaya OpEx yang terjangkau. Itulah yang kami lakukan.

Keamanan Cloud adalah Tanggung Jawab Bersama

Survei Adopsi Cloud 2017 menemukan bahwa 90,5% responden percaya bahwa Cloud Computing adalah masa depan TI. Sebanyak 50,5% dari responden ini masih mengidentifikasi keamanan sebagai perhatian. Dari kekhawatiran tersebut, bidang-bidang berikut menjadi perhatian khusus:

- Tantangan integrasi data dan aplikasi

- Tantangan kepatuhan terhadap peraturan (54% menunjukkan persyaratan kepatuhan PCI)

- Kekhawatiran atas "penguncian" karena platform cloud publik berpemilik

- Ketidakpercayaan terhadap penyedia cloud besar

- Biaya

Kami merancang solusi kami dari bawah ke atas, dengan mempertimbangkan perspektif ini. Kami mengidentifikasi bahwa kami perlu memantau, secara aktif mempertahankan, dan menyediakan sumber daya Pusat Operasi Keamanan, untuk merespons insiden 24x7 secara global. Kami merancang solusi di mana kami bermitra dengan setiap pelanggan kami untuk berbagi tanggung jawab dalam melindungi lingkungan mereka. Pada akhirnya, strategi ini berkontribusi untuk melindungi privasi dan kerahasiaan pelanggan berikutnya, data istimewa, keuangan, perawatan kesehatan, dan data pribadi/demografis. Kami mulai merancang sistem untuk memberdayakan sasaran Anda menuju postur keamanan Anda.

Tantangan kami, seperti yang kami lihat, adalah mengomoditisasi dan mengungkap jenis keamanan dalam komputasi awan. Kami telah menginvestasikan sumber daya yang signifikan dalam mengintegrasikan alat dan mendorong vendor untuk beralih dari model biaya CapEx tradisional ke model bayar sesuai pertumbuhan OpEx. Pada akhirnya, strategi ini memungkinkan struktur penetapan harga yang menguntungkan untuk segmen pasar ini dan menghilangkan hambatan masuk, sehingga pelanggan kami dapat mengakses alat dan teknik yang sama yang sebelumnya disediakan untuk ruang perusahaan.

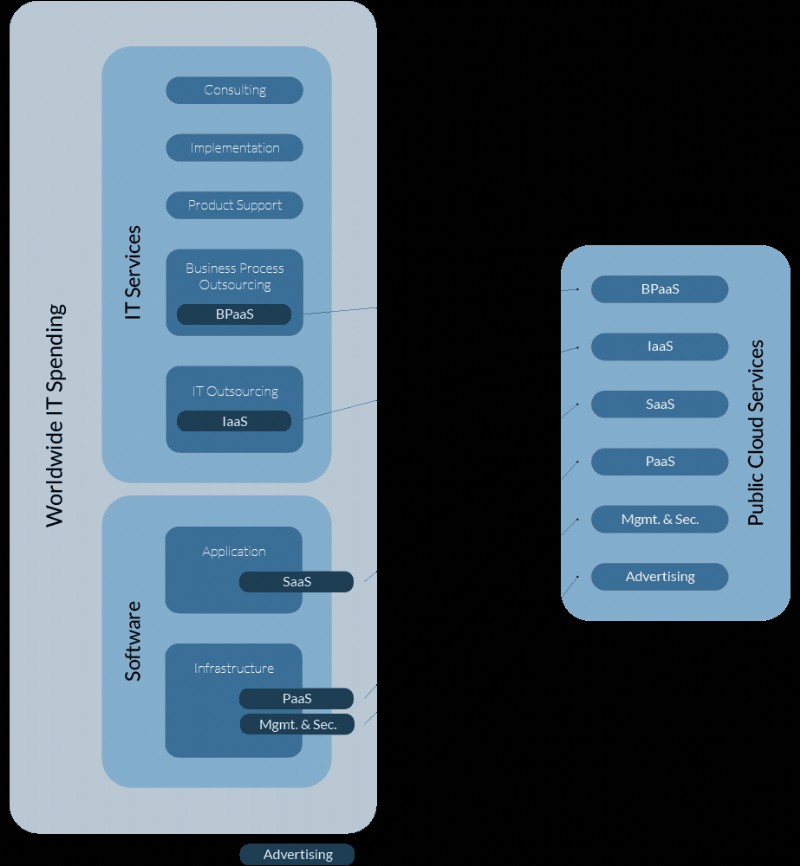

Apa itu Layanan Cloud?

Saat berbicara tentang Layanan Cloud, kita harus mendefinisikan konteks dari:

Awan Pribadi

- Private Cloud biasanya mewakili solusi virtualisasi yang Anda miliki di rumah atau solusi yang mungkin dihosting oleh Anda atau organisasi Anda di colocation pusat data.

- Mengoptimalkan penggunaan waktu idle pada beban kerja komputasi biasa, dengan menggabungkan beberapa beban kerja ke dalam satu host, Private Cloud akan memanfaatkan kelebihan penyediaan resource yang melekat pada platform hypervisor bare metal.

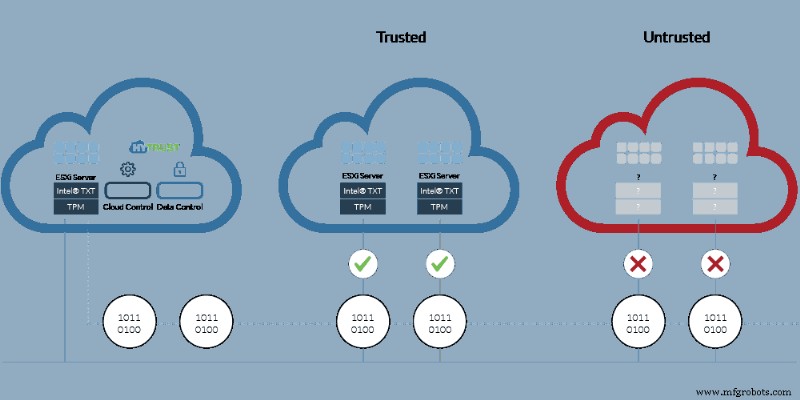

- Anda memiliki Private Cloud Anda. Secara teknis di fasilitas Anda, di bawah kendali operasional Anda. Oleh karena itu, kepercayaan pada kontrol keamanan tinggi, namun bergantung pada keterampilan dan kompetensi operator dan kemampuan mereka untuk mengikuti kebersihan keamanan yang tepat.

- Tantangannya, bagaimanapun, adalah Anda masih harus mendapatkan dan memelihara perangkat keras, perangkat lunak, lisensi, perencanaan kontinjensi (pencadangan dan kelangsungan bisnis), dan bahkan sumber daya manusia yang dijelaskan di atas. Termasuk organisasi yang mendengar untuk terus mengembangkan dan mengelola sumber daya ini (pelatihan, SDM, rencana medis/gigi, dll.).

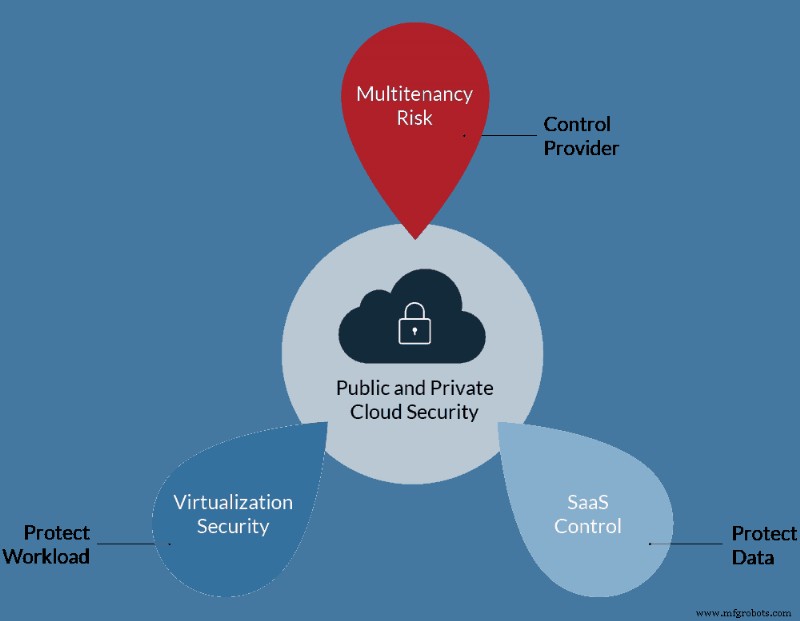

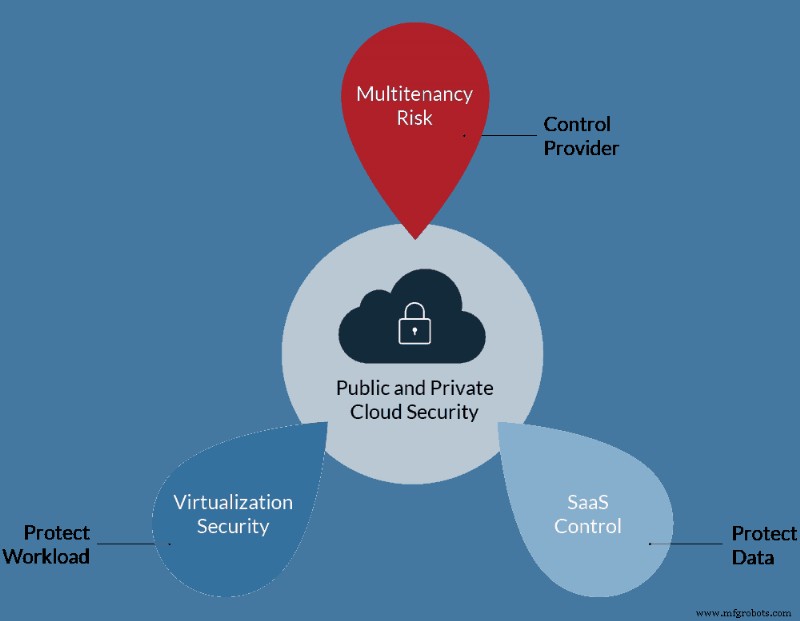

Awan Publik

- Awan publik adalah lingkungan tempat penyedia layanan menyediakan infrastruktur virtualisasi untuk sumber daya seperti mesin virtual, aplikasi, dan/atau penyimpanan. Sumber daya ini terbuka untuk konsumsi masyarakat umum melalui internet. Cloud publik biasanya merupakan lingkungan yang dioperasikan dengan model bayar per penggunaan, di mana pelanggan hanya membayar untuk apa yang telah mereka langgani dan/atau komitmenkan.

- Kami dapat mengkategorikan cloud publik lebih lanjut sebagai:

- Perangkat Lunak sebagai Layanan (SaaS). Contoh SaaS yang bagus adalah Microsoft Office 365. Meskipun Anda dapat menggunakan banyak alat melalui browser internet itu sendiri, Anda juga dapat mengunduh perangkat lunak yang menghadap klien, sementara semua pekerjaan sebenarnya terjadi dalam lingkungan cloud.

- Platform-as-a-Service (PaaS). Solusi di mana penyedia cloud menyediakan perangkat keras dan perangkat lunak, biasanya dalam model OpEx.

- Infrastruktur sebagai Layanan (IaaS). Ketika kami merujuk ke cloud publik, ini biasanya layanan yang dirujuk kebanyakan orang. Skenario tipikal adalah ketika Anda mengunjungi situs web dan memesan Server Windows virtual; dengan jumlah prosesor X, jumlah RAM Y, dan jumlah Penyimpanan Z. Di phoenixNAP, kami menawarkan gaya layanan ini. Setelah disediakan, Anda menginstal IIS dan WordPress, Anda mengunggah situs Anda, dan sekarang Anda memiliki server yang terhubung ke internet untuk situs web Anda. Konsumen yang tertarik pada model ini biasanya sadar biaya dan berusaha menciptakan solusi mereka dengan pengeluaran paling sedikit. Hal-hal seperti firewall yang menghadap ke Internet dapat diabaikan atau dilewati sepenuhnya. Praktik arsitektur sistem yang kuat seperti membuat beban kerja terpisah untuk platform web dan platform basis data/penyimpanan (dengan firewall internal) juga dapat terganggu. Apa yang mungkin terlihat jelas pada saat ini adalah bahwa ini adalah salah satu area fokus yang intens ketika kami menciptakan solusi kami.

- Proposisi nilai kami adalah bahwa jenis platform cloud ini mengurangi kebutuhan organisasi untuk berinvestasi dan memelihara infrastruktur, sumber daya, atau bahkan kontrak layanan tahunan di lokasinya. Meskipun ini akan mengurangi kebutuhan sumber daya, itu tidak akan menghilangkannya. Karena sebagian besar biaya lisensi disertakan melalui penyedia dan kemungkinan besar tersedia dengan titik harga yang dikurangi secara signifikan melalui skala ekonomi penyedia, Anda juga dijamin mendapatkan beberapa harga terbaik.

Tabel berikut membandingkan model alokasi biaya pergeseran:

TI Tradisional

Biaya Aset

- Perangkat Keras Server

- Perangkat Keras Penyimpanan

- Perangkat Keras Jaringan

- Lisensi Perangkat Lunak

Biaya Tenaga Kerja untuk Memelihara Infrastruktur

Biaya Pusat Data Fisik

- Kekuatan

- Mendinginkan

- Keamanan

- Asuransi

Biaya Outsourcing/Konsultasi

Biaya Komunikasi/Jaringan

Awan Publik

Biaya Infrastruktur Virtual

- Biaya Server

- Biaya Lisensi Perangkat Lunak

- Layanan Profesional

- Biaya Bandwidth

- Biaya Layanan Terkelola

Awan Hibrida

- Pertimbangkan Hybrid Cloud sebagai perpaduan antara Private Cloud dan Public Cloud. Sasaran yang diinginkan adalah agar beban kerja di kedua lingkungan ini dapat saling berkomunikasi, termasuk kemampuan untuk memindahkan beban kerja ini dengan mulus di antara kedua platform.

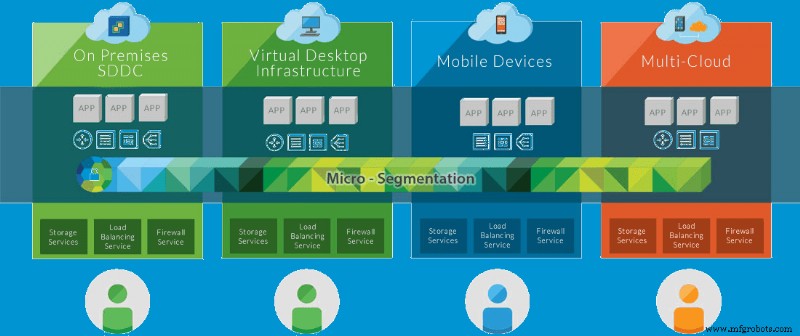

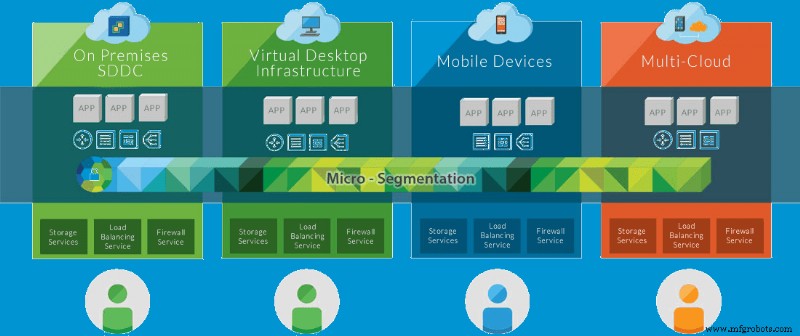

- Meskipun ini juga mungkin dalam skenario lain, dalam kasus Hybrid Cloud, biasanya melihat lingkungan cloud publik yang dikonfigurasi seperti lingkungan di tempat. Skenario ini dapat memiliki segmentasi lalu lintas Utara-Selatan yang tepat, dan dalam kasus yang jarang terjadi, segmentasi lalu lintas Timur-Barat yang tepat yang difasilitasi oleh peralatan firewall virtual atau teknologi mikro-segmentasi berbasis VMware NSX terbaru.

Peran Apa yang Dimainkan Kerangka Kerja Kontrol?

Kerangka Kontrol adalah garis besar praktik terbaik. Serangkaian proses dan kontrol yang kuat dan pasti yang membantu penyedia mematuhi postur keamanan yang tepat. Postur yang dapat dievaluasi, diaudit, dan dilaporkan, terutama bila tunduk pada persyaratan peraturan yang diverifikasi oleh proses audit. Apa artinya ini bagi konsumen adalah bahwa penyedia telah membangun solusi berbasis standar yang konsisten dengan industri. Mereka tidak mengambil jalan pintas, mereka telah berupaya untuk menciptakan produk berkualitas yang dapat diandalkan dan dapat dioperasikan jika Anda memerlukan komponen port-in atau port-out infrastruktur Anda. Pendekatan berbasis standar oleh penyedia juga dapat dimanfaatkan untuk kebutuhan kepatuhan peraturan Anda sendiri, seperti halnya menangani komponen di daftar periksa yang dapat Anda tetapkan ke penyedia.

Bermitra Dengan Yang Terbaik

Angka pangsa pasar adalah ukuran kuantitatif, meskipun tunduk pada tingkat alfa, secara statistik masih masuk akal. Intel dan VMware jelas merupakan pemimpin dan inovator global di bidang ini. Keunggulan produk, ukuran kualitatif, adalah aset penting ketika mengintegrasikan komponen untuk menciptakan solusi inovatif di ruang yang sangat menuntut. Di phoenixNAP, kami bangga dengan kemitraan berkelanjutan kami dan bangga mengembangkan produk dengan mitra ini. Kami percaya pada nilai solusi merek bersama yang berinovasi namun menciptakan platform yang stabil karena umur panjang dan kepemimpinan di bidang ini.

Mengembangkan penawaran produk Data Security Cloud (DSC), kami merasa senang bekerja dengan chipset Intel generasi terbaru dan kode produk VMware rilis awal. Kami merancang dan mengimplementasikan dengan alat dan teknik generasi berikutnya, tidak terikat oleh warisan solusi atau metodologi sebelumnya.

Kami menggabungkan teknologi vRealize Suite dan vCloud Director VMware ke dalam solusi kelas dunia. Di phoenixNAP, kami tidak hanya ingin memberdayakan pelanggan kami untuk mengelola tugas operasional mereka sendiri, tetapi dengan menggunakan VMware standar industri sebagai platform, kami dapat membuat solusi cloud hybrid antara implementasi Cloud Keamanan di lokasi dan Data Security mereka.

Mulai Baru

Karena kami ingin merancang penawaran layanan cloud yang aman, kami memilih untuk tidak terpengaruh oleh yang lama. Dimulai dengan platform jaringan baru berdasarkan jaringan yang ditentukan perangkat lunak, kami membuat dan membangun solusi yang fleksibel, dapat diskalakan, menggabungkan segmentasi mikro dan praktik terbaik isolasi data. Kami merancang tingkat fleksibilitas dan kontrol ini di seluruh tumpukan platform virtualisasi dan struktur komunikasi interkoneksi.

Metodologi Desain

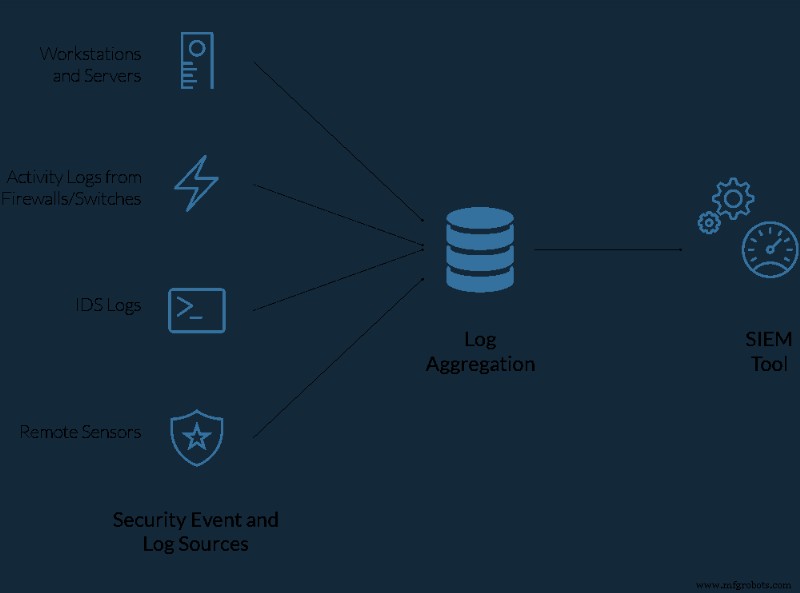

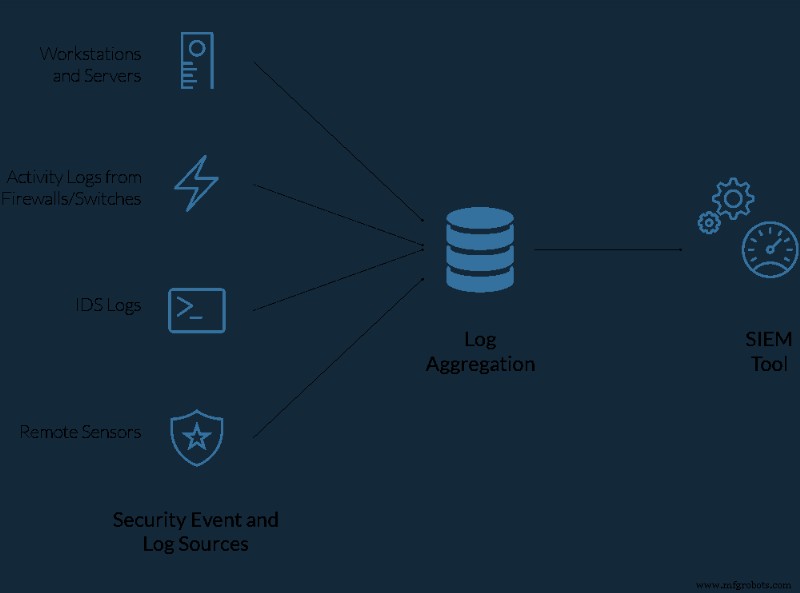

Kami memanfaatkan latar belakang kami yang luas dalam memenuhi tujuan kepatuhan; menggabungkan pendekatan kerangka kerja, menggunakan praktik terbaik industri, mengantisipasi kebutuhan dan keterbatasan yang diwarisi dengan pencapaian sertifikasi industri dan kepatuhan seperti PCI, Kepatuhan HIPAA, dan ISO 27002 (segera hadir). Kami merancang arsitektur yang fleksibel namun aman, dilengkapi dengan platform pengumpulan dan agregasi log VMware LogInsight, yang mengalirkan insiden terkait keamanan ke LogRhythm SIEM, yang dipantau oleh Security Operations Center (SOC) 24×7 kami.

Kami Membuktikannya

Apa cara yang lebih baik untuk membuktikan bahwa kami mencapai tujuan kami dalam standar keamanan selain meminta organisasi yang paling dihormati memvalidasi dan mensertifikasi kami. Kami meminta TrustedSec mengevaluasi lingkungan kami, dan meminta mereka membuktikan bahwa itu memenuhi harapan mereka. Namun, kami tidak berhenti hanya mencapai kepatuhan saja. Selain itu, sebagai profesional keamanan, kami mengaudit lingkungan kami, melampaui standar peraturan. Kami merancang kerangka kerja kami untuk memiliki "pendekatan tanpa kompromi," dan filosofi dasar kami "melakukan hal yang benar" dari perspektif teknis dan keamanan. Terbukti dengan sertifikasi PCI kami untuk platform cloud yang aman ini.

Peluncuran Penawaran Layanan Keamanan kami

Setelah bertahun-tahun pengujian ekstensif dan umpan balik dari pelanggan kami, kami membangun kemampuan Manajemen Risiko Keamanan dan Respons Insiden ke dalam penawaran layanan, yang tersedia untuk seluruh basis pelanggan kami. Kami meningkatkan Operasi Keamanan kami melalui integrasi Orkestrasi Keamanan canggih dan alat pengujian otomatis, dan melalui kemitraan strategis dengan organisasi Berbagi dan Kolaborasi Informasi (ISAC) publik dan swasta. Ditingkatkan oleh kemampuan kami untuk mengumpulkan data vektor ancaman secara global, secara real-time dari sistem kami sendiri, organisasi anggota, dan web gelap, kami menggunakan teknik pengayaan yang unik, untuk melakukan profil prediktif dari struktur sosial masyarakat ini; dengan tujuan, kecerdasan yang dapat ditindaklanjuti, atau sistem peringatan dini, untuk mendukung postur pertahanan kita.

Artinya, kami sedang membangun alat canggih untuk mendeteksi ancaman sebelum memengaruhi bisnis Anda. Kami menggunakan alat ini untuk mengambil tindakan pencegahan guna melindungi jaringan pelanggan di bawah pengawasan kami. Tindakan yang dapat melihat ancaman terbaru melewati Anda tanpa melibatkan Anda di belakangnya.

Pendekatan Berlapis untuk Membuat Infrastruktur Cloud yang Aman

Basis Terbukti

phoenixNAP memiliki sejarah panjang dan terbukti dalam merancang, mengembangkan, dan mengoperasikan solusi infrastruktur yang inovatif. Dengan perusahaan induk di sektor transaksi keuangan, kami memiliki pengetahuan dan keahlian yang luas dalam pengoperasian yang aman dari solusi penting ini. Sebagai operator fasilitas pusat data global, kami telah membangun reputasi dan proses operasional yang dapat dipercaya, untuk mendukung kebutuhan basis klien kami yang beragam dan luas.

Sertifikasi kami di SOC-1, SOC-2, dan SOC-3 menetapkan dasar untuk kontrol akses fisik dan logis, keamanan data, serta manajemen dan prosedur kelangsungan bisnis. Penunjukan Tipe II kami memverifikasi kemampuan ini dalam praktik. Sertifikasi PCI-DSS kami menetapkan komitmen dan kredibilitas kami untuk “melakukan hal yang benar” guna menciptakan lingkungan yang menunjukkan kepedulian Anda terhadap postur keamanan tingkat tertinggi.

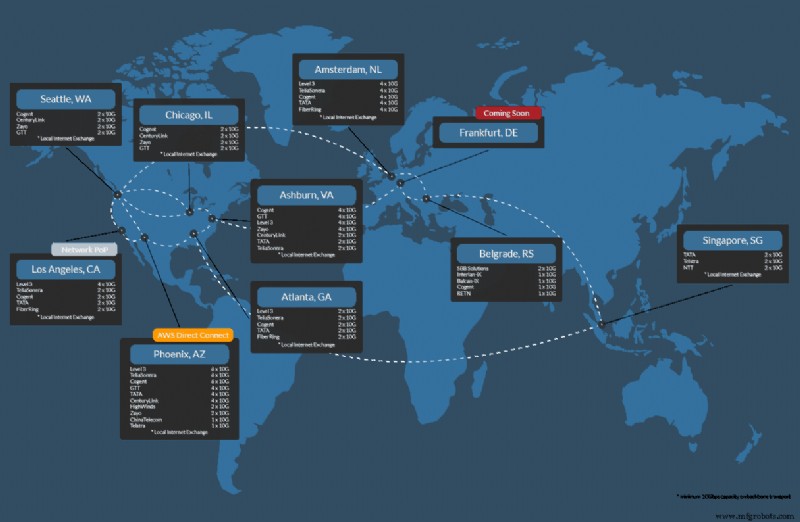

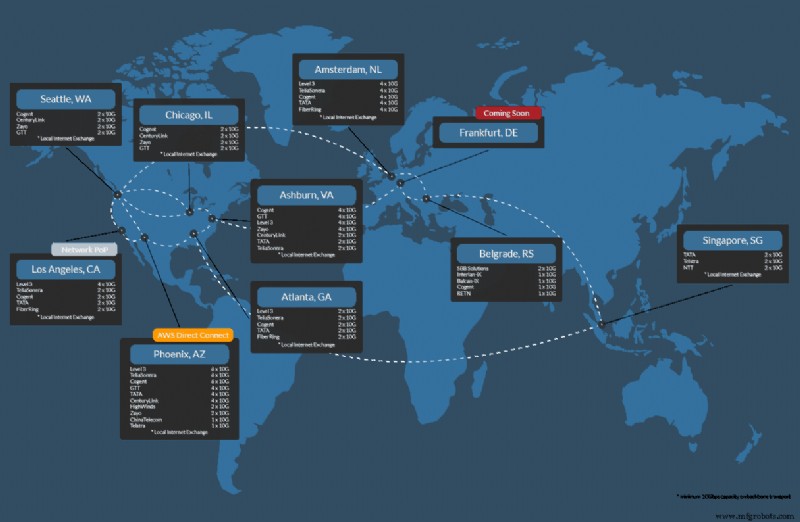

Fabrikasi Komunikasi Global yang Berlebihan

Di phoenixNAP, kami percaya bahwa setiap pelanggan berhak mendapatkan bentuk keamanan dan perlindungan tertinggi. Di sebagian besar tingkat konsumen kami, pelanggan kami mendapat manfaat dari Layanan Internet yang memanfaatkan koneksi campuran enam karier, dengan teknologi seperti mitigasi DDoS yang terintegrasi ke dalam struktur komunikasi. Setiap pelanggan kami menerima tingkat perlindungan yang luar biasa ini. Mendukung keahlian ketersediaan pusat data kami, kami merancang fabric switching mesh yang tangguh karena cepat, menghilangkan satu titik kegagalan yang memberi kami kepercayaan diri untuk menawarkan jaminan 100% Service Level Availability (SLA).

Platform Perangkat Keras yang Sangat Skalabel

Lisa Spellman – Wakil Presiden Intel/GM Xeon dan Pusat Data

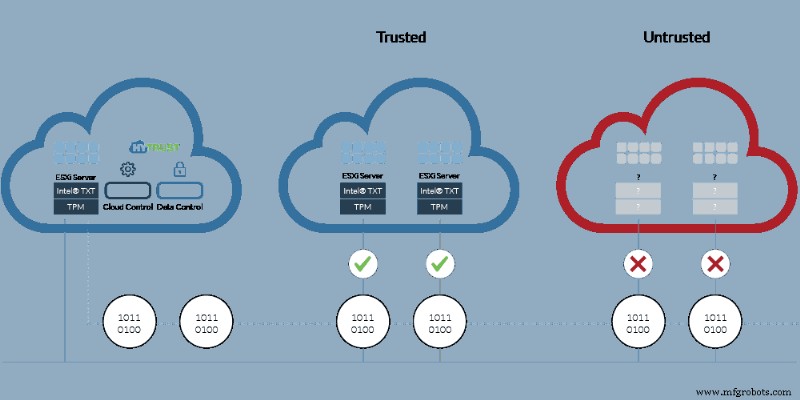

Aman di Yayasan

- Modul akar kepercayaan (TPM)

- Set instruksi bawaan untuk verifikasi (Intel TXT)

- Pembuat angka acak (RDSEED) yang cepat dan berkualitas tinggi

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

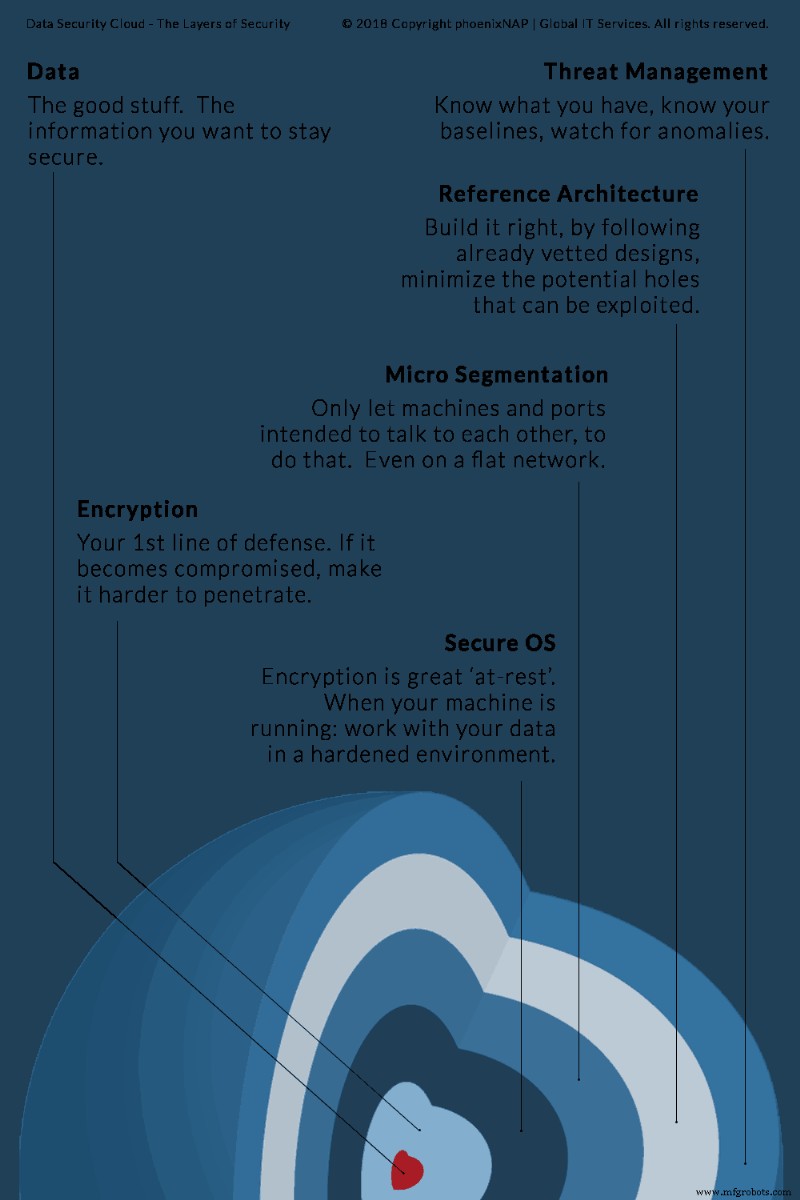

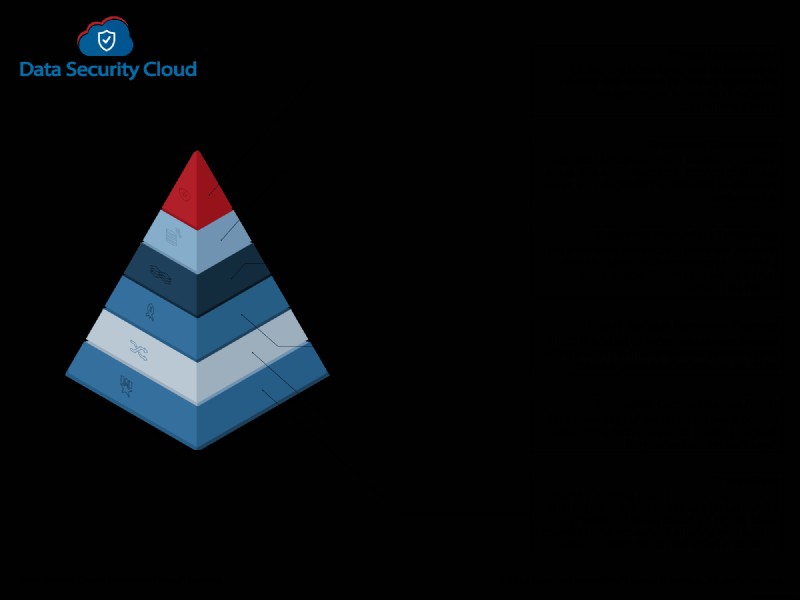

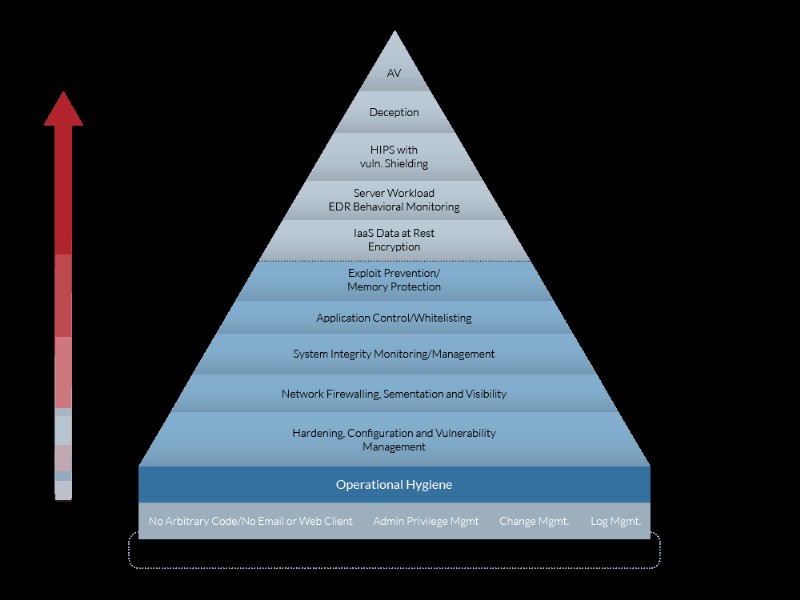

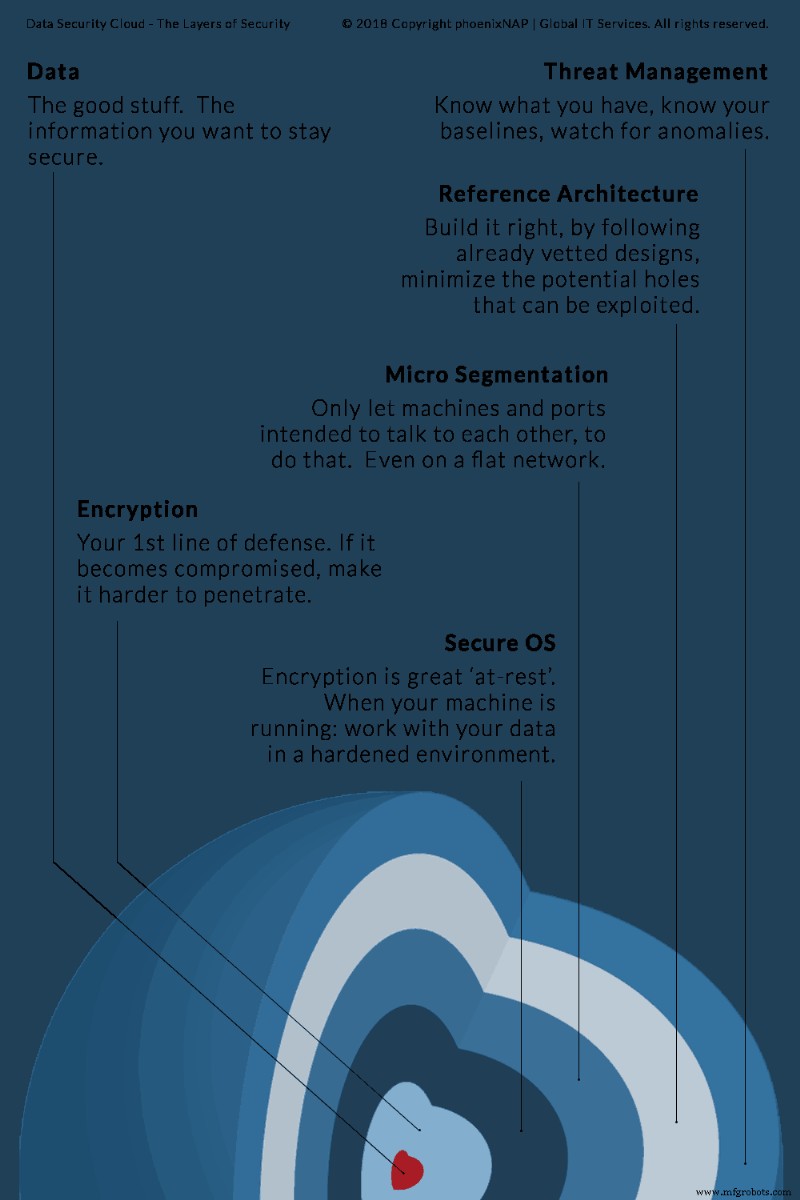

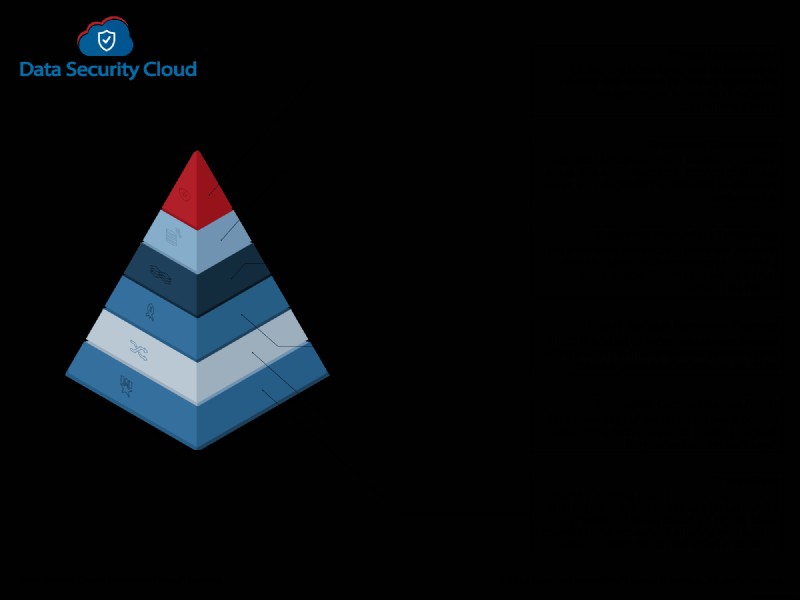

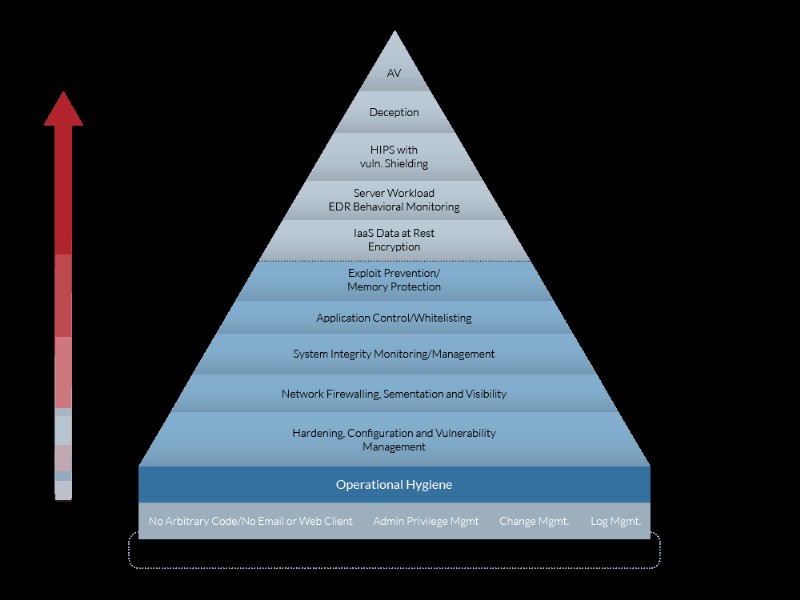

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

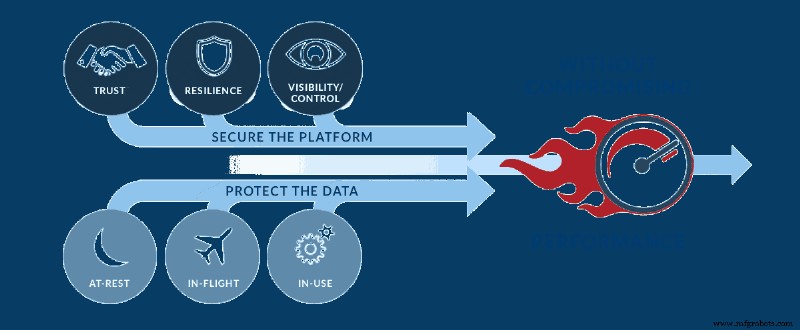

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

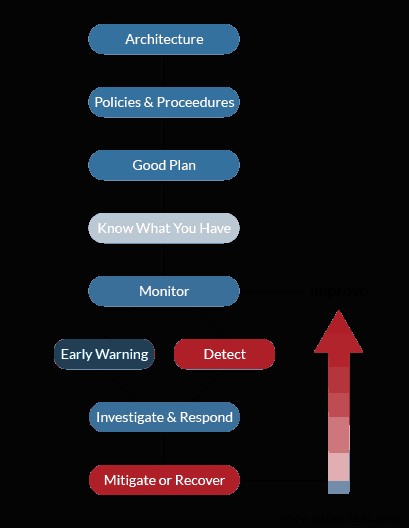

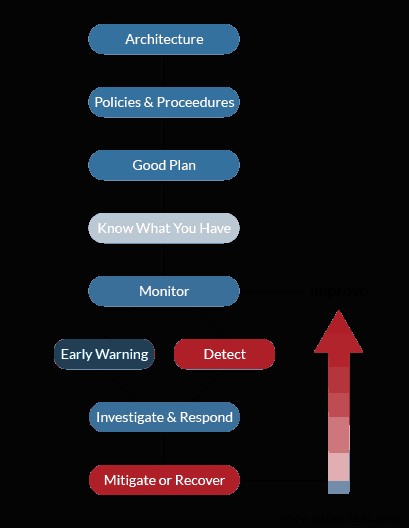

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.