Cara Memperkuat Perangkat Anda untuk Mencegah Serangan Cyber

Serangan Distributed Denial of Service 2016 pada Dyn berasal dari lebih dari 100.000 perangkat yang terinfeksi. Serangan DDoS memanfaatkan sejumlah besar perangkat yang terhubung ke Internet tanpa jaminan untuk mengganggu layanan Internet di seluruh dunia [DYN]. Serangan jahat dan canggih itu memulai percakapan serius tentang keamanan jaringan dan menyoroti kerentanan di perangkat Internet of Things. Perangkat yang terinfeksi IoT ini terhubung secara global ke jaringan sektor swasta dan publik, jadi pertanyaannya adalah:bagaimana kita bisa memperkuat jaringan kita dari serangan berbahaya?

Serangan Distributed Denial of Service 2016 pada Dyn berasal dari lebih dari 100.000 perangkat yang terinfeksi. Serangan DDoS memanfaatkan sejumlah besar perangkat yang terhubung ke Internet tanpa jaminan untuk mengganggu layanan Internet di seluruh dunia [DYN]. Serangan jahat dan canggih itu memulai percakapan serius tentang keamanan jaringan dan menyoroti kerentanan di perangkat Internet of Things. Perangkat yang terinfeksi IoT ini terhubung secara global ke jaringan sektor swasta dan publik, jadi pertanyaannya adalah:bagaimana kita bisa memperkuat jaringan kita dari serangan berbahaya?

Di blog ini, kami akan fokus pada arsitektur dan implementasi keamanan produk berlapis-lapis. Kita akan membahas perangkat jaringan IoT Industri, seperti router dan sakelar, serta persyaratan pengerasan untuk mengurangi risiko keamanan (terutama saat aktor bersedia menghindari pelanggaran data dan intrusi perangkat lunak).

Serangan berbahaya, seperti disebutkan di atas, tidak terbatas pada perangkat konsumen IoT. Mereka juga menyebabkan konsekuensi gangguan dan keuangan yang signifikan bagi bisnis dan layanan. Hanya beberapa bulan yang lalu, sebuah pabrik di Carolina Utara kehilangan waktu produksi yang berharga ketika para peretas menyebarkan perangkat lunak yang rusak [North-Carolina] yang dirancang untuk mengganggu produksinya dan memaksakan pembayaran. Ini adalah salah satu pendorong utama pelanggaran data seperti yang diperkirakan pada Studi Biaya Pelanggaran Data 2017 [Ponemon].

Perancang jaringan IoT industri harus mengintegrasikan integritas perangkat dan platform–kebijakan kontrol akses, deteksi ancaman, dan kemampuan mitigasi pada router, sakelar dan titik akses nirkabel yang dipasang di pabrik atau lokasi luar ruangan–untuk melindungi perangkat akhir dari serangan. Gagal mengatasi pertimbangan utama ini dapat memungkinkan penyerang untuk mendapatkan akses pada peralatan jaringan IoT industri, membuka jalan bagi pelanggaran data atau serangan terhadap infrastruktur lainnya. Kami melihat ini terjadi di [Irlandia].

Perancang jaringan IoT industri harus mengintegrasikan integritas perangkat dan platform–kebijakan kontrol akses, deteksi ancaman, dan kemampuan mitigasi pada router, sakelar dan titik akses nirkabel yang dipasang di pabrik atau lokasi luar ruangan–untuk melindungi perangkat akhir dari serangan. Gagal mengatasi pertimbangan utama ini dapat memungkinkan penyerang untuk mendapatkan akses pada peralatan jaringan IoT industri, membuka jalan bagi pelanggaran data atau serangan terhadap infrastruktur lainnya. Kami melihat ini terjadi di [Irlandia].

Seperti yang dibahas dalam Cisco Trustworthy Systems At-a-Glance [CTS-AAG], lanskap ancaman telah berkembang, dan sangat penting bahwa jaringan dilindungi dari serangan jahat dan produk palsu dan rusak. Meskipun teknologi keamanan produk dan manajemen keamanan tersebar di semua lapisan model Interkoneksi Sistem Terbuka, pengerasan perangkat adalah komponen awal — dan wajib — dari sistem tepercaya yang akan membantu mencegah beberapa jenis ancaman, seperti:

- Perubahan hardware perangkat dan perangkat nakal – Menghentikan pintu terbuka untuk kontrol asing atas perangkat yang bergabung dengan jaringan; mencegah penyisipan peralatan palsu ke dalam jaringan untuk menyebabkan perilaku abnormal.

- Perubahan perangkat lunak perangkat – Menggagalkan pemusnahan data dari perangkat lunak berbahaya.

- Akses pengguna yang tidak sah – Mencegah hak istimewa pengguna yang tidak sah untuk mendapatkan akses ke perangkat dan keamanan jaringan.

- Akses jaringan tidak sah – Memblokir perangkat jaringan agar tidak dapat disusupi, yang mencakup sniffing data hingga eksfiltrasi data, pemindaian, dan pengintaian perangkat jaringan; serangan man-in-the-middle (MITM) secara diam-diam menyampaikan informasi atau mengubah komunikasi antara dua pihak yang yakin bahwa mereka berkomunikasi secara langsung satu sama lain.

- DDoS melalui protokol jaringan – Menghambat banjir data yang masuk untuk menunda pemrosesan lalu lintas yang valid; modifikasi perilaku protokol bidang kontrol, yaitu serangan IPv4 ARP dan DHCP untuk menumbangkan proses inisialisasi host, serangan perutean untuk mengganggu atau mengalihkan arus lalu lintas, spoofing Layer 3–Layer 4 untuk menutupi maksud atau asal lalu lintas, manipulasi header, dan fragmentasi untuk menghindari atau membanjiri jaringan (yaitu serangan Smurf atau amplifikasi siaran).

- Perangkat lunak perusak menyusup ke aplikasi – Dari virus hingga eksploitasi protokol aplikasi, data berbahaya dapat menyebabkan eksfiltrasi data, DDoS, atau korupsi data (yaitu ransomware dan Spectre). Dengan munculnya komputasi Fog dan Edge, perangkat jaringan yang menghosting aplikasi mungkin menghadapi keduanya.

Seperti inilah jaringan IIoT dan keamanan perangkat

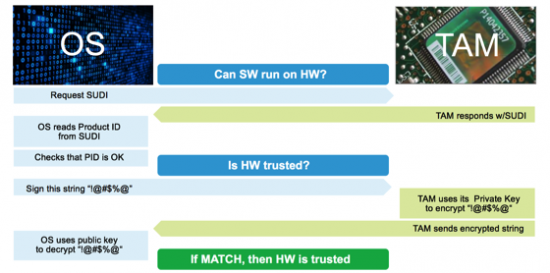

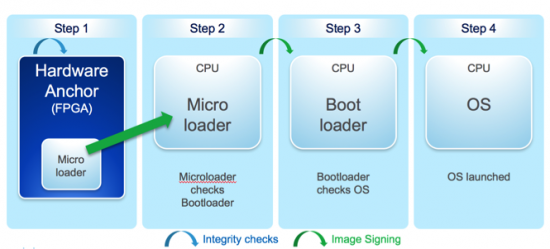

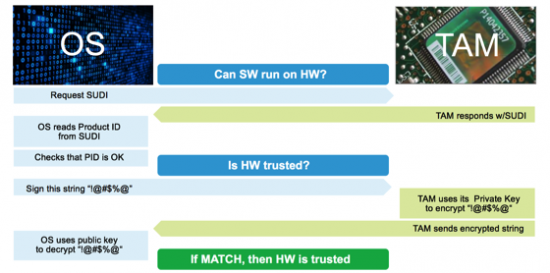

Portofolio Cisco Industrial IoT dimulai dari desain awal produk seperti yang didokumentasikan dalam Cisco Secure Development Lifecycle [CSDL]. Setiap platform perangkat keras menyematkan chipset ACT2, Secure Unique Device Identity yang sesuai dengan IEEE 802.1ar yang berisi informasi identitas produk dan rantai sertifikat (x.509) yang disediakan di pabrik. Sertifikat yang diinstal memastikan jangkar kepercayaan untuk rantai boot, memungkinkan deteksi dan pemulihan integritas kode boot seperti yang ditunjukkan pada Gambar 1.

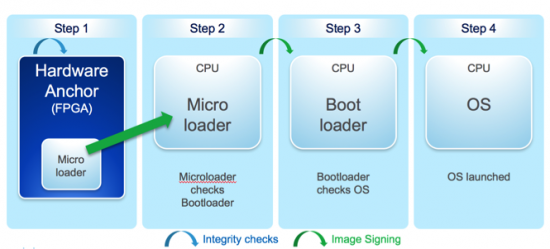

Integritas perangkat lunak terhadap modifikasi gambar backdoor dicapai melalui dukungan Penandatanganan Gambar dan Boot Aman, dengan karakteristik seperti:

- Gambar bootloader emas selalu disimpan pada flash booting baca-saja permanen yang dienkapsulasi dalam epoksi dan memiliki label bukti kerusakan yang ditandatangani.

- Gambar bootloader FPGA ditandatangani sehingga dapat divalidasi oleh Cisco Secure Boot menggunakan sertifikat yang dibakar ke dalam ACT2.

Sistem ini melindungi urutan boot dari perubahan urutan boot, boot dari perangkat alternatif, melewati pemeriksaan integritas, atau menambahkan kode persisten. Setiap langkah booting perangkat lunak, seperti yang ditunjukkan pada Gambar 2, diautentikasi oleh tumpukan sebelumnya untuk memastikan integritas di seluruh sistem.

Terakhir, setelah perangkat melakukan booting, integritas perangkat dapat divalidasi seperti yang didokumentasikan di Cisco IOS Software Integrity Assurance [CSIA] sementara beberapa perintah mungkin berbeda tergantung pada platform.

Langkah selanjutnya adalah memperkuat fungsionalitas konfigurasi perangkat lunak mengikuti rekomendasi dari pengerasan Cisco IOS untuk melindungi akses pengguna dan bidang kontrol jaringan.

Yang penting adalah bahwa kita tidak bisa selalu sempurna. “Anda melindungi dari apa yang Anda ketahui, dan mengurangi risiko dari apa yang tidak Anda ketahui.”

Beri tahu kami masalah yang dihadapi organisasi Anda. Jangan ragu untuk membagikan pemikiran Anda di komentar di bawah.

Serangan Distributed Denial of Service 2016 pada Dyn berasal dari lebih dari 100.000 perangkat yang terinfeksi. Serangan DDoS memanfaatkan sejumlah besar perangkat yang terhubung ke Internet tanpa jaminan untuk mengganggu layanan Internet di seluruh dunia [DYN]. Serangan jahat dan canggih itu memulai percakapan serius tentang keamanan jaringan dan menyoroti kerentanan di perangkat Internet of Things. Perangkat yang terinfeksi IoT ini terhubung secara global ke jaringan sektor swasta dan publik, jadi pertanyaannya adalah:bagaimana kita bisa memperkuat jaringan kita dari serangan berbahaya?

Serangan Distributed Denial of Service 2016 pada Dyn berasal dari lebih dari 100.000 perangkat yang terinfeksi. Serangan DDoS memanfaatkan sejumlah besar perangkat yang terhubung ke Internet tanpa jaminan untuk mengganggu layanan Internet di seluruh dunia [DYN]. Serangan jahat dan canggih itu memulai percakapan serius tentang keamanan jaringan dan menyoroti kerentanan di perangkat Internet of Things. Perangkat yang terinfeksi IoT ini terhubung secara global ke jaringan sektor swasta dan publik, jadi pertanyaannya adalah:bagaimana kita bisa memperkuat jaringan kita dari serangan berbahaya? Perancang jaringan IoT industri harus mengintegrasikan integritas perangkat dan platform–kebijakan kontrol akses, deteksi ancaman, dan kemampuan mitigasi pada router, sakelar dan titik akses nirkabel yang dipasang di pabrik atau lokasi luar ruangan–untuk melindungi perangkat akhir dari serangan. Gagal mengatasi pertimbangan utama ini dapat memungkinkan penyerang untuk mendapatkan akses pada peralatan jaringan IoT industri, membuka jalan bagi pelanggaran data atau serangan terhadap infrastruktur lainnya. Kami melihat ini terjadi di [Irlandia].

Perancang jaringan IoT industri harus mengintegrasikan integritas perangkat dan platform–kebijakan kontrol akses, deteksi ancaman, dan kemampuan mitigasi pada router, sakelar dan titik akses nirkabel yang dipasang di pabrik atau lokasi luar ruangan–untuk melindungi perangkat akhir dari serangan. Gagal mengatasi pertimbangan utama ini dapat memungkinkan penyerang untuk mendapatkan akses pada peralatan jaringan IoT industri, membuka jalan bagi pelanggaran data atau serangan terhadap infrastruktur lainnya. Kami melihat ini terjadi di [Irlandia].