Keamanan untuk IoT:Apa yang dapat dipelajari IoT Industri dari serangan DDoS baru-baru ini?

Serangan Mirai DDoS (Distributed Denial of Service) Jumat lalu mengungkapkan kelemahan mendasar dari penerapan IoT saat ini dan menunjukkan kebutuhan mutlak dari model keamanan baru. Serangan DDoS terhadap perangkat IoT konsumen, tetapi ada banyak persamaan antara IoT Konsumen dan Industri. Serangan ini melibatkan 10-an juta alamat IP[i], jumlah perangkat yang sangat besar dan belum pernah ada sebelumnya. Sayangnya, sepertinya itu cukup mudah dilakukan, terutama karena kode sumber botnet Mirai mudah diakses. Alat utama untuk meretas berbagai perangkat IoT konsumen (kamera yang mendukung internet, DVR, dll.) adalah serangkaian kata sandi default yang ditetapkan pabrikan. [ii] Berapa banyak yang mengalami password default pada perangkat industri operasional? Atau mungkin lebih baik untuk bertanya, berapa banyak yang pernah menemukan kata sandi yang telah diubah? Yang terakhir mungkin akan lebih mudah dihitung.

Serangan Mirai DDoS (Distributed Denial of Service) Jumat lalu mengungkapkan kelemahan mendasar dari penerapan IoT saat ini dan menunjukkan kebutuhan mutlak dari model keamanan baru. Serangan DDoS terhadap perangkat IoT konsumen, tetapi ada banyak persamaan antara IoT Konsumen dan Industri. Serangan ini melibatkan 10-an juta alamat IP[i], jumlah perangkat yang sangat besar dan belum pernah ada sebelumnya. Sayangnya, sepertinya itu cukup mudah dilakukan, terutama karena kode sumber botnet Mirai mudah diakses. Alat utama untuk meretas berbagai perangkat IoT konsumen (kamera yang mendukung internet, DVR, dll.) adalah serangkaian kata sandi default yang ditetapkan pabrikan. [ii] Berapa banyak yang mengalami password default pada perangkat industri operasional? Atau mungkin lebih baik untuk bertanya, berapa banyak yang pernah menemukan kata sandi yang telah diubah? Yang terakhir mungkin akan lebih mudah dihitung.

Mudah untuk berpikir bahwa serangan khusus ini mungkin tidak mengambil bentuk yang sama di jaringan industri. Ada berbagai perbedaan dalam desain jaringan, jenis perangkat yang digunakan, manajemen jaringan, dan kontrol akses. Namun, strategi yang digunakan dalam serangan ini sangat relevan dengan aplikasi industri. Eksploitasi satu atau banyak perangkat yang disusupi, yang bukan merupakan target utama, untuk menjatuhkan perangkat lain atau seluruh jaringan - kita perlu merencanakan pertahanan terhadap jenis serangan ini.

Ada beberapa karakteristik utama dari serangan ini, terutama yang berkaitan dengan perangkat tempat mereka diluncurkan:

-

Perangkat dikerahkan ke lokasi yang jauh dan sulit dikelola. Pembaruan perangkat lunak bersifat sporadis jika terjadi sama sekali.

-

Perangkat berjalan tanpa perawatan langsung atau keterlibatan operator. 'Administrator' jika terlibat sama sekali, atur saja dan lupakan.

-

Perangkat memiliki akses ke jaringan yang lebih luas dan berbagi data dalam jaringan.

-

Perangkat dapat dengan mudah disusupi.

-

Data di jaringan bergantung pada tingkat keamanan jaringan atau transportasi, dan pada dasarnya tidak aman.

-

Perangkat yang disusupi bukanlah target akhir, tetapi alat untuk mencapai tujuan yang berbeda. Ini menyiratkan bahwa hanya ada sedikit insentif bagi produsen perangkat untuk mengeluarkan uang guna merancang sistem yang aman.

Apakah ini terdengar seperti jaringan industri yang pernah Anda tangani? Itu bagi saya.

Meskipun kami ingin berpikir bahwa perangkat dan jaringan industri memiliki keamanan yang lebih baik dari ini, sayangnya tidak demikian. Kita hanya perlu melihat serangan tahun 2015 terhadap sistem SCADA distribusi listrik Ukraina sebagai bukti. Jaringan industri terutama mengandalkan anonimitas dan isolasi dari jaringan publik untuk keamanannya. Tetapi karena lebih banyak perangkat digunakan dalam aplikasi industri, dan lebih banyak jaringan pribadi yang terhubung ke web, ini hampir tidak lagi memadai. Akses ke jaringan ini tidak selalu merupakan serangan langsung tetapi bisa juga dari pelanggaran fisik (misalnya serangan Stuxnet), yang dapat membuka lubang di firewall keamanan untuk mengompromikan perangkat lebih lanjut. Belum lagi jaringan yang dikompromikan secara tidak sengaja karena perangkat lunak yang dirancang dengan buruk. Sistem IoT harus dirancang dengan asumsi bahwa akan ada aktor jahat di dalam jaringan yang tidak dapat kita hindari. Teknologi dan standar yang digunakan harus dirancang untuk mengurangi potensi dampak merugikan dari pelaku tersebut. Jadi apa solusinya?

Meskipun kami ingin berpikir bahwa perangkat dan jaringan industri memiliki keamanan yang lebih baik dari ini, sayangnya tidak demikian. Kita hanya perlu melihat serangan tahun 2015 terhadap sistem SCADA distribusi listrik Ukraina sebagai bukti. Jaringan industri terutama mengandalkan anonimitas dan isolasi dari jaringan publik untuk keamanannya. Tetapi karena lebih banyak perangkat digunakan dalam aplikasi industri, dan lebih banyak jaringan pribadi yang terhubung ke web, ini hampir tidak lagi memadai. Akses ke jaringan ini tidak selalu merupakan serangan langsung tetapi bisa juga dari pelanggaran fisik (misalnya serangan Stuxnet), yang dapat membuka lubang di firewall keamanan untuk mengompromikan perangkat lebih lanjut. Belum lagi jaringan yang dikompromikan secara tidak sengaja karena perangkat lunak yang dirancang dengan buruk. Sistem IoT harus dirancang dengan asumsi bahwa akan ada aktor jahat di dalam jaringan yang tidak dapat kita hindari. Teknologi dan standar yang digunakan harus dirancang untuk mengurangi potensi dampak merugikan dari pelaku tersebut. Jadi apa solusinya?

Persyaratan pertama adalah mengamankan perangkat itu sendiri; industri perlu meningkatkan dan mengembangkan sistem untuk menandatangani dan mengamankan semuanya, mulai dari chip perangkat keras hingga OS, perpustakaan, dan aplikasi yang memiliki izin untuk dijalankan. Ini mendasar. Keamanan bottom-up harus menjadi norma untuk jaringan ini. Rantai kepercayaan, boot aman, dan sistem operasi aman menggunakan perangkat lunak tepercaya yang ditandatangani harus menjadi persyaratan untuk beroperasi di jaringan industri.

Namun, kami tidak dapat menganggap semua perangkat di jaringan aman dan harus merencanakan pengoperasian saat perangkat atau aplikasi disusupi. Data sangat penting untuk pengoperasian jaringan industri dan keamanan harus menjadi kualitas mendasar dari data apa pun.

Apakah ada standar yang menjadikan keamanan sebagai bagian dari infrastruktur, dan mudah diterapkan namun sangat kuat? Ya, standar OMG Secure DDS dan RTI Connext® DDS Secure adalah solusinya. RTI Connext DDS didasarkan pada standar OMG Secure DDS dan menyertakan fitur seperti:

- Otentikasi penemuan

- Kontrol akses data-sentris

- Kriptografi

- Pemberian tag &pencatatan

- Tanpa penolakan

- Multicast aman

Tidak hanya itu, tetapi juga transport agnostic, dan dibangun dengan arsitektur plug-in. Ini berarti bahwa keamanan data dan komunikasi tidak bergantung pada transportasi jaringan yang digunakan dan pustaka keamanan standar dapat diganti (menggunakan API standar) agar sesuai dengan persyaratan keamanan aplikasi.

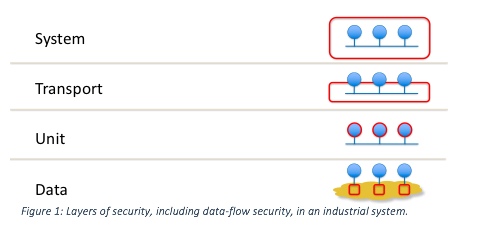

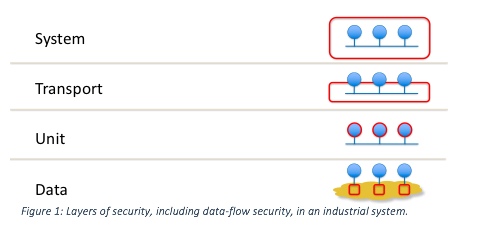

Ada perbedaan utama antara pendekatan DDS Aman dan solusi keamanan jaringan lainnya. Dengan DDS:

- Keamanan adalah bagian dari infrastruktur dan termasuk dalam metrik Kualitas Layanan.

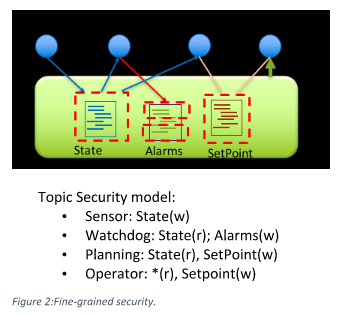

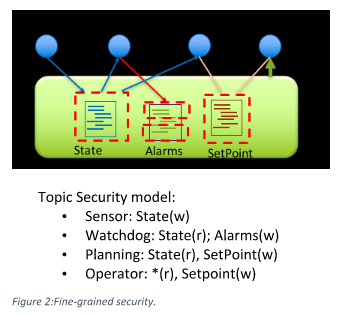

- Ini memungkinkan kontrol akses data yang halus, yang kami sebut keamanan aliran data, pada tingkat topik data.

- Ini memungkinkan kombinasi fungsi keamanan yang dapat mencakup enkripsi, otentikasi, dan kontrol akses sehingga keamanan dapat disesuaikan dengan kebutuhan topik data.

- Semua ini dilakukan dengan konfigurasi, sehingga programmer aplikasi tidak perlu memahami atau mengelola implementasi keamanan, dapat ditangani oleh arsitek sistem.

Secure DDS pendekatan keamanan yang berbeda secara fundamental yang membangun keamanan ke dalam infrastruktur sejak awal. Ini memiliki banyak manfaat positif untuk kemudahan penggunaan, kinerja, dan ketahanan arsitektur keamanan. Namun jangan percaya begitu saja, tanyakan kepada pelanggan kami yang menggunakan DDS Secure di beberapa aplikasi jaringan paling penting.

Alatnya ada, kita hanya perlu menggunakannya dan merencanakan jalur untuk bermigrasi ke paradigma baru yang aman ini. Anda dapat mempelajari lebih lanjut tentang RTI Connext DDS Secure di sini dan hubungi saya jika Anda ingin mempelajari lebih lanjut tentang solusi RTI untuk mengamankan IIoT.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Serangan Mirai DDoS (Distributed Denial of Service) Jumat lalu mengungkapkan kelemahan mendasar dari penerapan IoT saat ini dan menunjukkan kebutuhan mutlak dari model keamanan baru. Serangan DDoS terhadap perangkat IoT konsumen, tetapi ada banyak persamaan antara IoT Konsumen dan Industri. Serangan ini melibatkan 10-an juta alamat IP[i], jumlah perangkat yang sangat besar dan belum pernah ada sebelumnya. Sayangnya, sepertinya itu cukup mudah dilakukan, terutama karena kode sumber botnet Mirai mudah diakses. Alat utama untuk meretas berbagai perangkat IoT konsumen (kamera yang mendukung internet, DVR, dll.) adalah serangkaian kata sandi default yang ditetapkan pabrikan. [ii] Berapa banyak yang mengalami password default pada perangkat industri operasional? Atau mungkin lebih baik untuk bertanya, berapa banyak yang pernah menemukan kata sandi yang telah diubah? Yang terakhir mungkin akan lebih mudah dihitung.

Serangan Mirai DDoS (Distributed Denial of Service) Jumat lalu mengungkapkan kelemahan mendasar dari penerapan IoT saat ini dan menunjukkan kebutuhan mutlak dari model keamanan baru. Serangan DDoS terhadap perangkat IoT konsumen, tetapi ada banyak persamaan antara IoT Konsumen dan Industri. Serangan ini melibatkan 10-an juta alamat IP[i], jumlah perangkat yang sangat besar dan belum pernah ada sebelumnya. Sayangnya, sepertinya itu cukup mudah dilakukan, terutama karena kode sumber botnet Mirai mudah diakses. Alat utama untuk meretas berbagai perangkat IoT konsumen (kamera yang mendukung internet, DVR, dll.) adalah serangkaian kata sandi default yang ditetapkan pabrikan. [ii] Berapa banyak yang mengalami password default pada perangkat industri operasional? Atau mungkin lebih baik untuk bertanya, berapa banyak yang pernah menemukan kata sandi yang telah diubah? Yang terakhir mungkin akan lebih mudah dihitung. Meskipun kami ingin berpikir bahwa perangkat dan jaringan industri memiliki keamanan yang lebih baik dari ini, sayangnya tidak demikian. Kita hanya perlu melihat serangan tahun 2015 terhadap sistem SCADA distribusi listrik Ukraina sebagai bukti. Jaringan industri terutama mengandalkan anonimitas dan isolasi dari jaringan publik untuk keamanannya. Tetapi karena lebih banyak perangkat digunakan dalam aplikasi industri, dan lebih banyak jaringan pribadi yang terhubung ke web, ini hampir tidak lagi memadai. Akses ke jaringan ini tidak selalu merupakan serangan langsung tetapi bisa juga dari pelanggaran fisik (misalnya serangan Stuxnet), yang dapat membuka lubang di firewall keamanan untuk mengompromikan perangkat lebih lanjut. Belum lagi jaringan yang dikompromikan secara tidak sengaja karena perangkat lunak yang dirancang dengan buruk. Sistem IoT harus dirancang dengan asumsi bahwa akan ada aktor jahat di dalam jaringan yang tidak dapat kita hindari. Teknologi dan standar yang digunakan harus dirancang untuk mengurangi potensi dampak merugikan dari pelaku tersebut. Jadi apa solusinya?

Meskipun kami ingin berpikir bahwa perangkat dan jaringan industri memiliki keamanan yang lebih baik dari ini, sayangnya tidak demikian. Kita hanya perlu melihat serangan tahun 2015 terhadap sistem SCADA distribusi listrik Ukraina sebagai bukti. Jaringan industri terutama mengandalkan anonimitas dan isolasi dari jaringan publik untuk keamanannya. Tetapi karena lebih banyak perangkat digunakan dalam aplikasi industri, dan lebih banyak jaringan pribadi yang terhubung ke web, ini hampir tidak lagi memadai. Akses ke jaringan ini tidak selalu merupakan serangan langsung tetapi bisa juga dari pelanggaran fisik (misalnya serangan Stuxnet), yang dapat membuka lubang di firewall keamanan untuk mengompromikan perangkat lebih lanjut. Belum lagi jaringan yang dikompromikan secara tidak sengaja karena perangkat lunak yang dirancang dengan buruk. Sistem IoT harus dirancang dengan asumsi bahwa akan ada aktor jahat di dalam jaringan yang tidak dapat kita hindari. Teknologi dan standar yang digunakan harus dirancang untuk mengurangi potensi dampak merugikan dari pelaku tersebut. Jadi apa solusinya?