Cara menggunakan Sertifikat Keamanan Anda sendiri dengan Server OPC UA pada Kontrol PLCnext

Ini adalah pembaruan untuk artikel yang awalnya diterbitkan pada November 2018.

Semua Kontrol PLCnext menyertakan server UA OPC tertanam. Server ini, seperti semua server OPC UA, menyertakan opsi untuk membuat koneksi aman dengan klien menggunakan Kriptografi Kunci Publik. Panduan ini menjelaskan cara menggunakan sertifikat keamanan Anda sendiri (termasuk kunci pribadi Anda sendiri) untuk menyiapkan koneksi UA OPC yang aman dengan Kontrol PLCnext.

Untuk informasi umum tentang cara mengelola sertifikat Server OPC UA, silakan merujuk ke:

- Setelan UA OPC bagian dari sistem bantuan terintegrasi PLCnext Engineer.

- Pusat Info PLCnext:

- Server OPC UA (eUA) tertanam

- Otentikasi Sertifikat.

Pengantar

OPC UA Server tertanam PLCnext Control memerlukan sertifikat X.509 untuk memastikan komunikasi tepercaya dengan klien OPC UA. Ada empat jenis sertifikat utama yang dapat digunakan:

Opsi 1 – Sertifikat yang ditandatangani sendiri secara otomatis.

- Sertifikat yang diperlukan secara otomatis dibuat oleh PLC.

- Mudah disiapkan.

- Berguna untuk pengujian dan penggunaan permanen pada LAN aman.

Opsi 2 – Sertifikat yang ditandatangani sendiri secara manual.

- Tidak ada manfaat keamanan tambahan dibandingkan Opsi 1, tetapi memberikan administrator kontrol lebih besar atas pengelolaan sertifikat.

Opsi 3 – Sertifikat ditandatangani oleh Certificate Authority (CA) Anda sendiri.

- Tidak ada manfaat keamanan tambahan dibandingkan Opsi 1 dan 2, tetapi memungkinkan pengelolaan sertifikat yang lebih terstruktur.

Opsi 4 – Sertifikat yang dikeluarkan oleh Otoritas Sertifikat tepercaya

- Memerlukan pembelian sertifikat dari Otoritas Sertifikat pihak ketiga tepercaya seperti Symantec atau GeoTrust. Ini adalah opsi yang disarankan untuk publik atau jaringan tidak aman lainnya, karena semua klien harus menerima sertifikat yang ditandatangani oleh CA tepercaya.

Prasyarat

Untuk melakukan prosedur berikut dengan sukses, Anda memerlukan:

- Pemahaman dasar tentang Kriptografi Kunci Publik dan sertifikat X.509.

- Pemahaman dasar tentang OPC, dan (khususnya) teknologi OPC UA.

Prosedur yang dijelaskan dalam panduan ini disiapkan menggunakan perangkat keras dan perangkat lunak berikut:

- Pengontrol AXC F 2152, versi firmware 2020.6.1

- PLCnext Engineer versi 2020.6

- UAExpert versi 1.5.1

- XCA versi 2.3.0 dengan database yang sudah dibuat

Membaca di latar belakang

- Kriptografi kunci publik

- X.509

- Membuat sertifikat X.509 (PDF)

- Apa itu OPC?

- Arsitektur Terpadu OPC

- Model Keamanan OPC UA Untuk Administrator (PDF)

Prosedur

Opsi 1 – Sertifikat yang ditandatangani sendiri secara otomatis

Ini adalah opsi default saat membuat proyek baru di PLCnext Engineer.

- Ikuti prosedur untuk mengonfigurasi server OPC UA dalam video di saluran YouTube Dukungan Teknis.

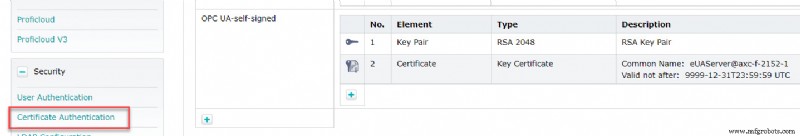

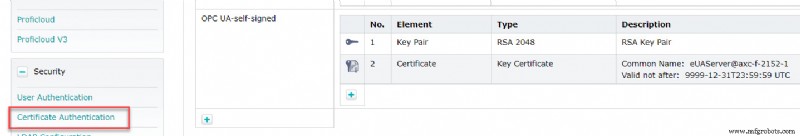

Ini secara otomatis membuat sertifikat yang ditandatangani sendiri di Toko Identitas bernama OPC UA-tanda tangan sendiri , yang dapat Anda lihat di laman manajemen berbasis web PLC, di Otentikasi Sertifikat jendela (di Keamanan bagian).

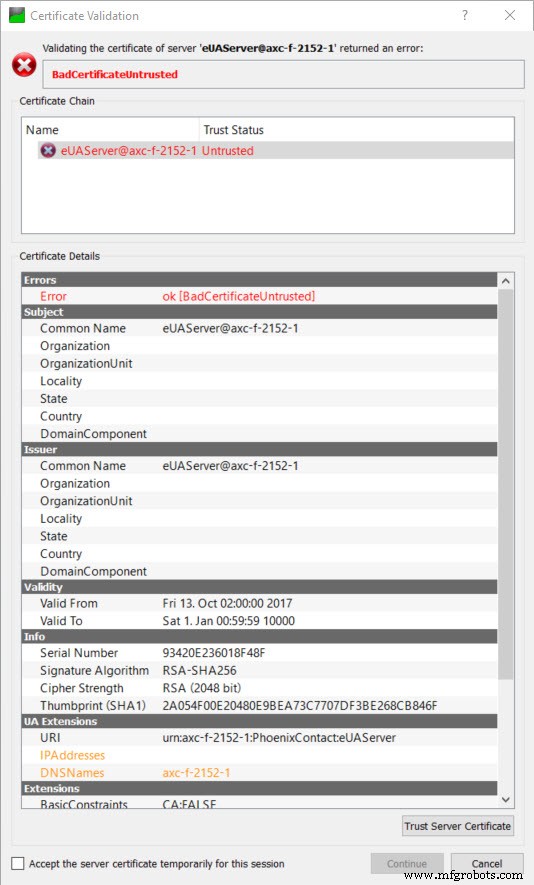

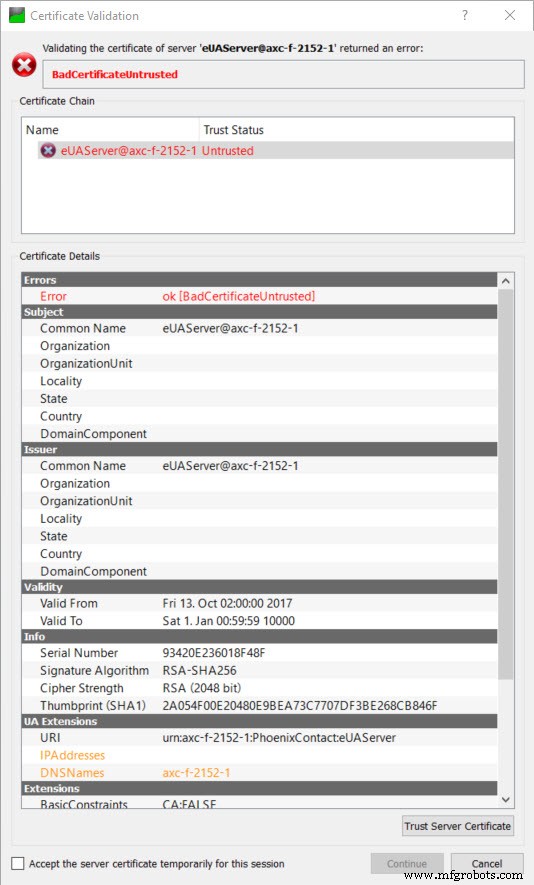

Sekarang, saat membuat koneksi ke server OPC UA dari UA Expert, nama sertifikat yang ditandatangani sendiri “eUAServer@axc-f-2152-1” dapat dilihat:

Karena sertifikat tidak ditandatangani oleh CA tepercaya, pengguna perlu memercayai sertifikat ini secara eksplisit.

Setelah mengonfirmasi bahwa sertifikat dapat dipercaya, Pakar UA dapat menampilkan kesalahan "BadCertificateHostNameInvalid". Ini karena URL yang digunakan untuk menyambung ke server OPC UA tidak cocok dengan entri apa pun di bidang IPAddresses atau DNSnames dari sertifikat (yang dapat dilihat di UA Extensions bagian di atas). Ini dapat diperbaiki dengan menambahkan entri yang sesuai ke sertifikat, yang dapat dilakukan di jendela Pengaturan UA OPC di PLCnext Engineer.

Perhatikan bahwa, meskipun Pakar UA memberikan opsi untuk mengabaikan kesalahan BadCertificateHostNameInvalid dan tetap terhubung ke server, banyak klien UA OPC lainnya akan menolak untuk terhubung begitu saja ketika mereka menemukan kesalahan ini.

Opsi 2 – Sertifikat yang ditandatangani sendiri secara manual

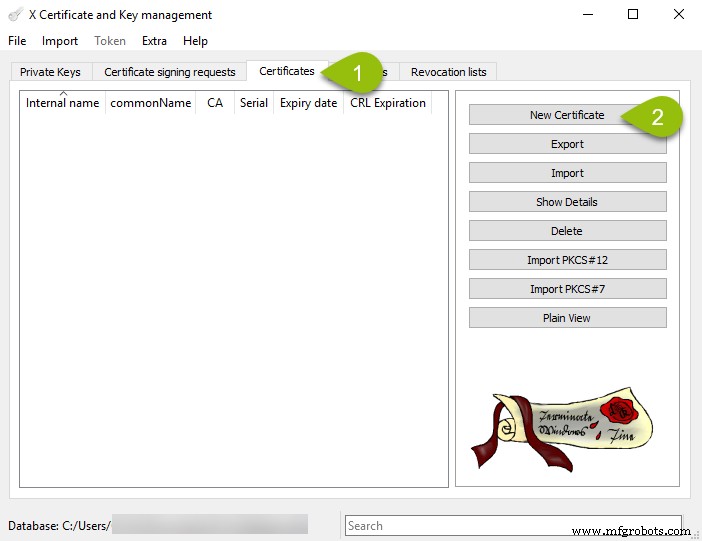

- Di XCA, buat sertifikat baru yang ditandatangani sendiri.

- Buka (atau buat) database di bawah item menu “File”.

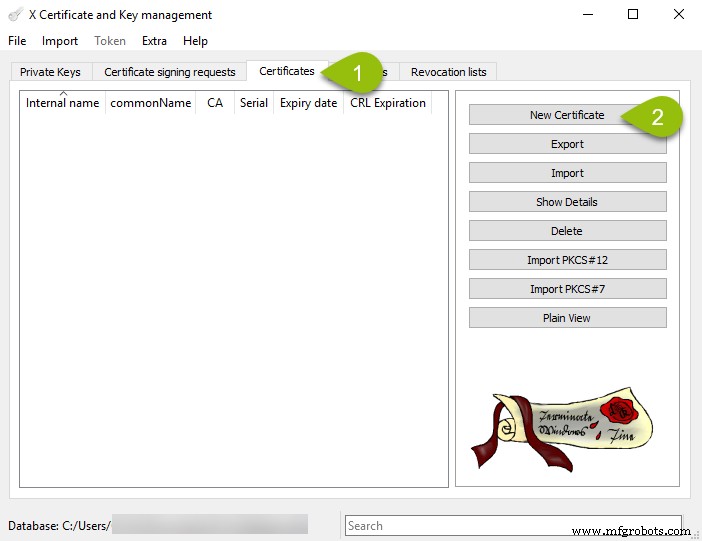

- Di tab “Sertifikat”, klik tombol “Sertifikat Baru”:

-

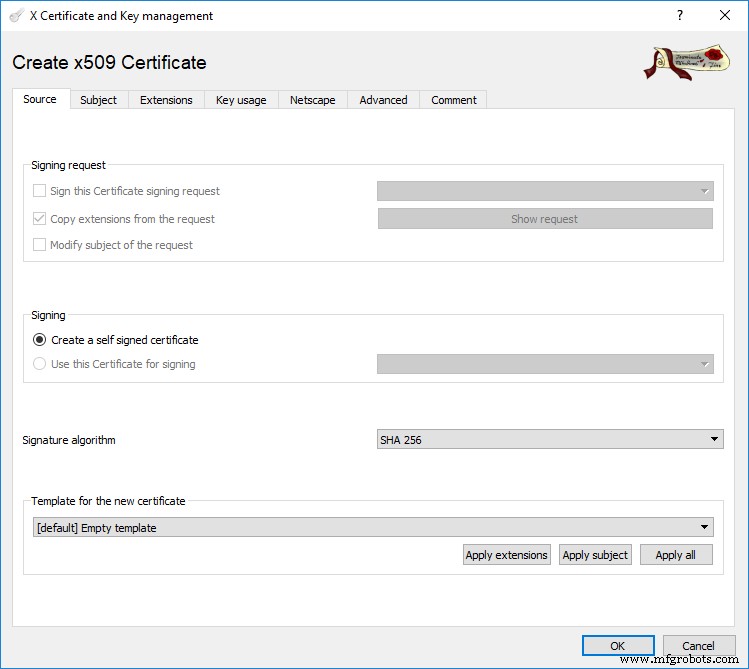

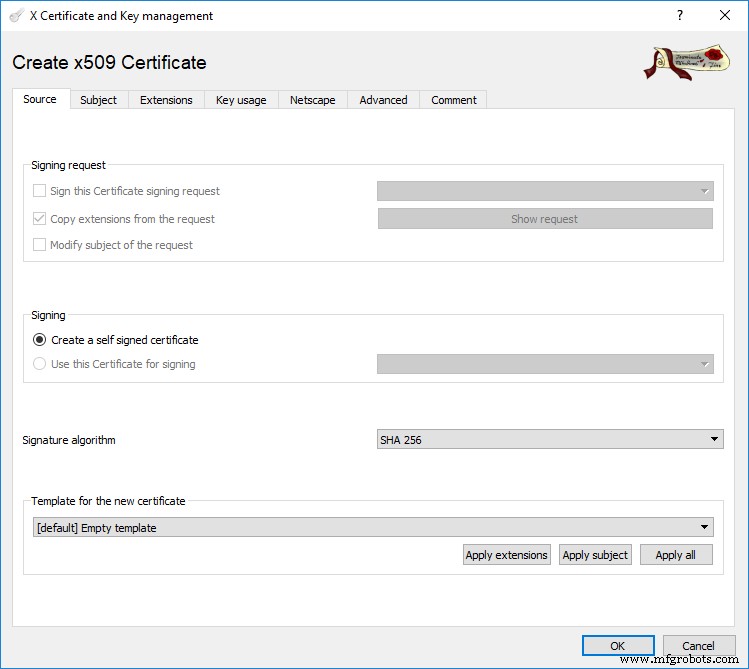

- Pada kotak dialog berikutnya, tab Source akan aktif. Opsi Penandatanganan "buat sertifikat yang ditandatangani sendiri" seharusnya sudah dicentang secara default:

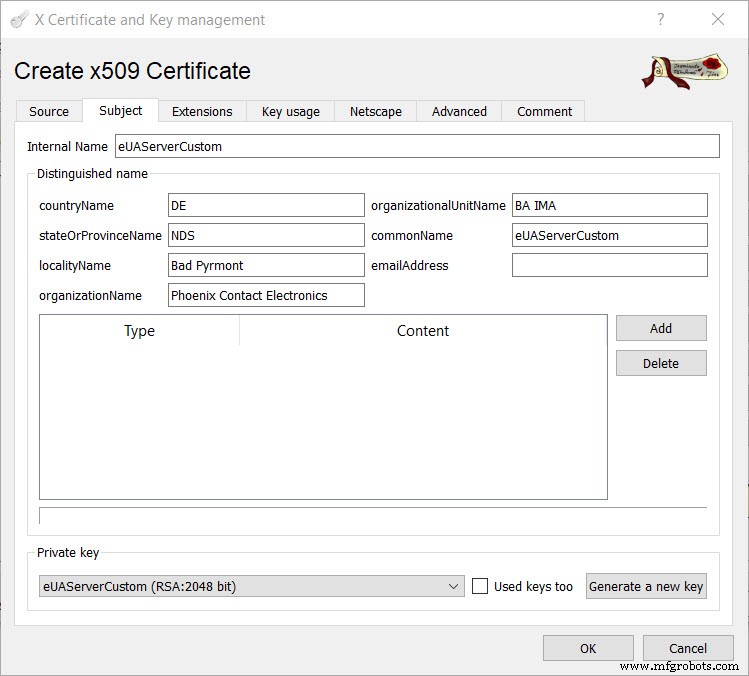

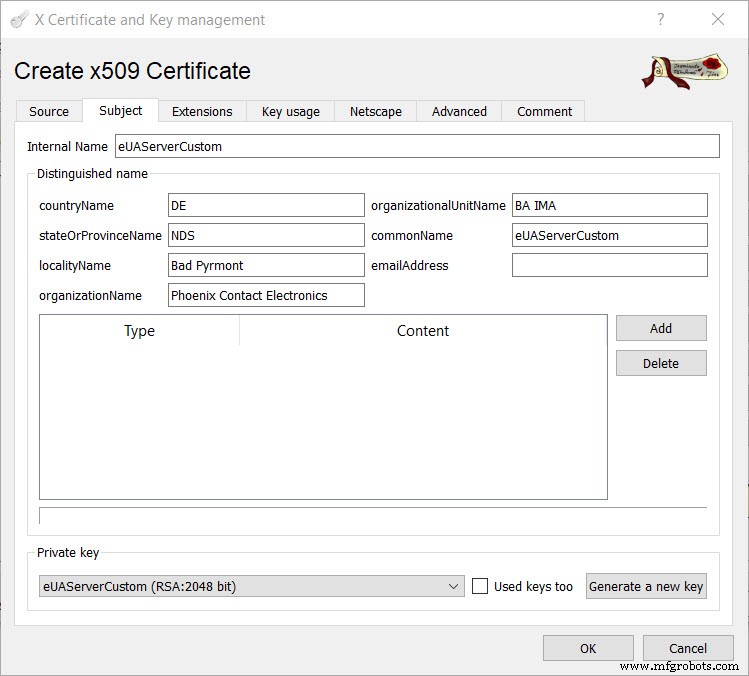

- Beralih ke “tab Subjek” dan isi kolom. Contohnya ditunjukkan di bawah ini.

-

- Klik tombol “Buat kunci baru”. Ini menghasilkan kunci pribadi yang unik untuk sertifikat ini.

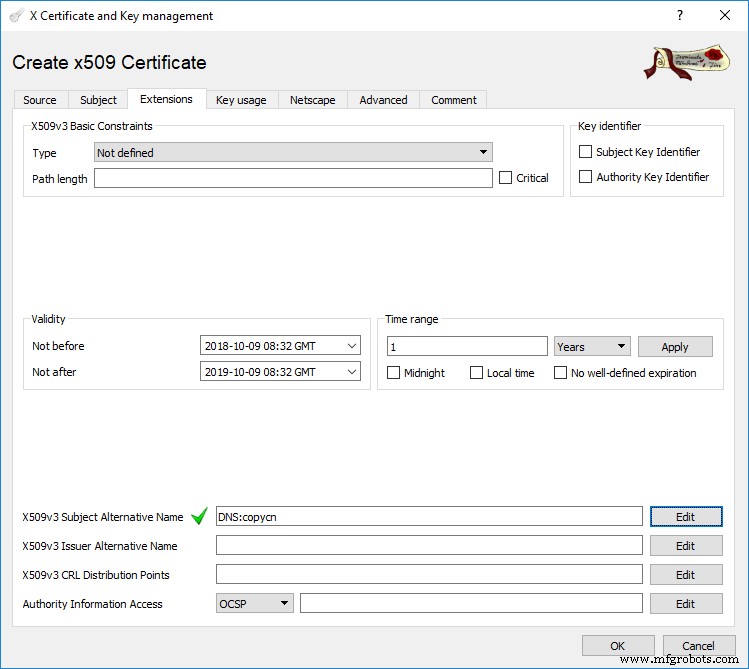

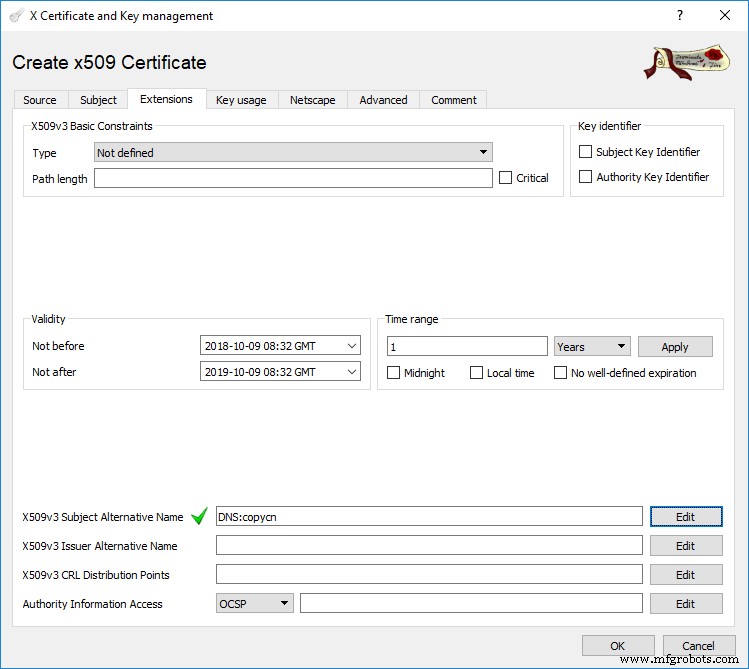

- Di tab "Ekstensi", atur Validitas sertifikat ke periode yang diperlukan dan masukkan entri ke dalam bidang "Nama Alternatif Subjek X509v3". Bidang ini tidak boleh kosong – ini adalah persyaratan spesifikasi OPC UA. Bidang IPAddresses dan DNSnames yang disebutkan di Opsi 1 sesuai dengan bidang ini

- .

- Klik OK untuk membuat sertifikat.

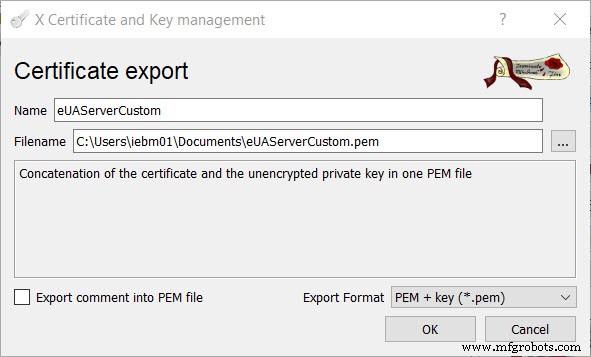

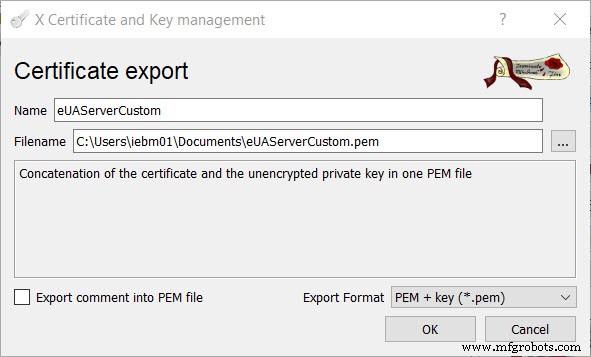

- Setelah sertifikat dibuat, pilih sertifikat di jendela XCA utama dan klik “Ekspor”. Ekspor sertifikat dan kunci pribadi yang tidak dienkripsi, dalam format “PEM + kunci (*.pem)”:

- Di PLCnext Engineer, ubah bidang “Sertifikat” server OPC UA dari “Ditandatangani sendiri oleh pengontrol” menjadi “File di pengontrol”.

- Unduh proyek PLCnext Engineer ke PLC.

- Pada halaman pengelolaan berbasis web PLC, navigasikan ke Otentikasi Sertifikat jendela di Keamanan bagian. Identity Store baru bernama OPC UA-configurable telah dibuat.

- Muat sertifikat dan kunci dari file yang dibuat pada Langkah 2, ke Identity Store baru:

- Muat sertifikat dengan mengklik tombol “Set” dan memilih file sertifikat/kunci. Sebuah kesalahan akan muncul, menunjukkan bahwa Pasangan Kunci yang ada dan Sertifikat baru tidak cocok.

- Muat kunci pribadi dengan mengklik tombol “Set” dan memilih file sertifikat/kunci. Kesalahan akan hilang.

- Mulai ulang PLCnext Runtime, sehingga server OPC UA akan mengambil sertifikat baru.

Sekarang dimungkinkan untuk menghubungkan klien ke server OPC UA menggunakan sertifikat yang ditandatangani sendiri yang dibuat secara manual ini. Saat menghubungkan menggunakan UA Expert, detail sertifikat khusus dapat dilihat.

Opsi 3 – Sertifikat ditandatangani oleh Otoritas Sertifikat Anda sendiri.

Di XCA, dimungkinkan untuk membuat Otoritas Sertifikat (CA) Anda sendiri, dan kemudian menandatangani sertifikat Anda menggunakan CA ini. Langkah-langkah tambahan yang diperlukan dijelaskan dalam dokumen "Membuat sertifikat X.509", yang dirujuk di awal artikel ini. Perhatikan bahwa, saat mengekspor .pem file, format ekspor harus “rantai PEM (*.pem)”.

Seperti pada Opsi 2 di atas, sertifikat ini harus dimuat ke OPC UA-configurable toko identitas.

Opsi 4 – Sertifikat dikeluarkan oleh Otoritas Sertifikat tepercaya

Dalam hal ini, sertifikat dibeli dari, dan ditandatangani oleh, Otoritas Sertifikat tepercaya. Sekali lagi, sertifikat ini harus dimuat ke OPC UA-configurable toko identitas. Jika CA diketahui oleh klien OPC UA, maka seharusnya tidak ada peringatan atau kesalahan saat menghubungkan ke server OPC UA.

Mengelola sertifikat di server pusat

Alih-alih memuat sertifikat keamanan secara manual di PLC, sertifikat dapat didorong ke PLC dari OPC UA Global Discovery Server. Ini membantu saat mengelola sertifikat keamanan di jaringan yang berisi beberapa server OPC UA.

Topik ini akan dibahas di postingan lain.